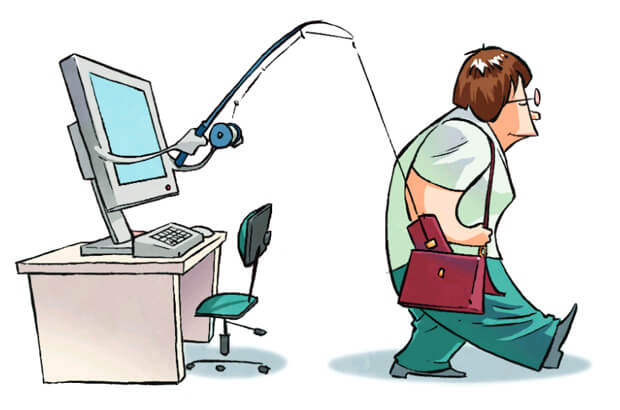

Фишинг в переводе с английского означает “рыбная ловля”. Занятие спокойное и совершенно невинное, а также, как утверждают поклонники этого вида отдыха, хорошо успокаивающее нервы. Но то, что называется фишингом в среде людей, отвечающих за кибербезопасность, ни безобидным, ни укрепляющим нервную систему не является.

Это вид сетевого мошенничества, предполагающий выуживание у наивного пользователя сведений, позволяющих от его имени входить в созданные им аккаунты и совершать действия, наносящие ущерб как ему, так и системе, где этот аккаунт зарегистрирован.

Что такое фишинг атака и на что она нацелена

Одним из основных приемов фишинга служит массовая рассылка писем, якобы от банка или другого сервиса — например, о получении денежного перевода. Детали же рекомендуют узнать, перейдя по ссылке в письме. Ссылка эта обычно ведет на фейковый сайт, лишь визуально похожий на настоящий. Жертвой фишинг-атаки может стать любой адрес электронной почты, размещенный в открытом доступе на веб-сайте, форуме, различных группах в социальных сетях. Специальные боты постоянно обшаривают интернет, разыскивая активные e-mail адреса для последующего включения в список рассылки.

Зачастую атака мошенников направлена на вполне определенный сайт и его клиентов. Чаще всего это банки и другие финансовые компании, работающие в интернете. В этом случае создается поддельная версия легального ресурса. Как правило, имитируется только страница входа на сайт — большее хакерам и не нужно. После указания логина и пароля на таком сайте, появляется сообщение о неверном вводе аутентификационных данных. Этот признак в подавляющем большинстве случаев говорит о том, что пользователь попал на фейковую страницу. А в это время злоумышленники вручную или в автоматизированном режиме выводят средства с аккаунта жертвы.

Фишинговые атаки опасны тем, что подобные угрозы сложно распознать и тем более пресечь их. Происходит это потому, что при фишинг-атаке в прямом проникновении на компьютер жертвы обычно нет нужды — а значит, система защиты данных не бьет тревогу. Все нужные сведения кибермошенники получают от самих пользователей. Интересуют же их прежде всего пароли и логины для авторизации на разных сайтах и в социальных сетях, а также номера банковских карт и PIN-коды к ним.

Как минимизировать ущерб от фишинговых атак

Работая в интернете, стоит соблюдать такие несложные правила:

- Внимательно проверять, от кого пришло то или иное сообщение и не переходить по подозрительным ссылкам. Если есть возможность — связаться с компанией при помощи телефона и проверить, ею ли было отправлено данное письмо.

- Держать в секрете свой пароль и не предоставлять его никому ни под каким предлогом. Серьезные компании не требуют пересылки конфиденциальной информации (номера кредитных карт, пароли) по электронной почте и другим незашифрованным каналам, так как защита данных клиентов для них чрезвычайно важна.

- Вручную набирать веб-адреса сайтов, хранящих важную для вас информацию, либо пользоваться самостоятельно созданными закладками, а не переходить по ссылкам в письме. При ручном вводе важно следить за тем, что написано в адресной строке сайта, который требует ввести пароль. Часто доменное имя сайта-подделки может лишь незначительно отличаться от оригинала — иногда разница будет всего в одной букве.

- Регулярно обновлять браузер и антивирусные программы. Большинство современных веб-обозревателей научены определять фишинговые сайты и с каждым обновлением умеют делать это все лучше.

- На сайтах банков обязательно должно быть защищенное соединение по протоколу HTTPS. Если его нет — пользователь попал не по тому адресу.

- Если появилось подозрение о том, что фишинг атака все же произошла, следует немедленно сменить пароль своего аккаунта и предупредить о возможной опасности администрацию сайта, данные для входа на который возможно украдены мошенниками.

Многие ресурсы сейчас внедряют собственные системы безопасности и разрабатывают приложения для защищенного входа. Но не всегда новые способы аутентификации могут уберечь от фишинговых атак.

Рассмотрим в качестве примера вошедший в последнее время в моду способ входа в аккаунт после отсылки сканированного QR кода.

Итак, жертва попадает на поддельный сайт компании, выглядящий как настоящий. Она кликает на значок QR кода фишингового сайта с помощью установленного на телефоне приложения. Робот сайта-подделки кликает на значок настоящего сайта. Реальный сайт показывает код для входа атакующему. Атакующий отправляет код жертве через свой сайт. Обманутый пользователь сканирует QR код своим смартфоном, который посылает данные на настоящий сайт и тот авторизует — только не пользователя, а хакера.

Между тем, если бы использовалась двухфакторная аутентификация с получением временного пароля — такой ситуации можно было бы избежать. Особенно, если для генерации паролей применять токен, который поддерживает функцию подписи данных CWYS, как это делают токены Protectimus. В этом случае, даже если кибермошенникам удастся получить логин, пароль и даже ОТР, они все равно не смогут войти в аккаунт, так как данный ОТР сгенерирован на базе индивидуальных параметров пользователя таких, как IP-адрес и разрешение экрана используемого устройства. Этот список можно продолжить.

Так стоит ли изобретать новые решения, если существуют надежные и проверенные? И двухфакторная авторизация, использующая одноразовые пароли с подписью данных, — одно из них. Ее использование поможет лишить кибермошенников “улова” и уберечь аккаунты пользователей от взлома.

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!