Современные технологии принесли в нашу жизнь множество удобств и возможностей, но одновременно резко сократили шансы на неприкосновенность личной жизни. Фотографии, не предназначенные для чужих глаз, номера банковских карт, пароли к аккаунтам в социальных сетях и электронной почте, рабочие документы, хранимые в “облаке” — до всего этого, при желании, способна дотянуться рука мошенника.

Традиционно одним из самых уязвимых моментов компьютерной безопасности является надежная двухфакторная аутентификация пользователя при входе в тот или иной аккаунт. Поэтому способы аутентификации постоянно совершенствуются и развиваются. Привычная двухфакторная аутентификация (two factor autentification), когда временный пароль доставляется при помощи СМС, уже далеко не единственный вариант.

Какая она двухфакторная аутентификация 2015, какие же средства аутентификации существуют и разрабатываются в настоящее время? Давайте разберемся.

1. Приложения для смартфонов.

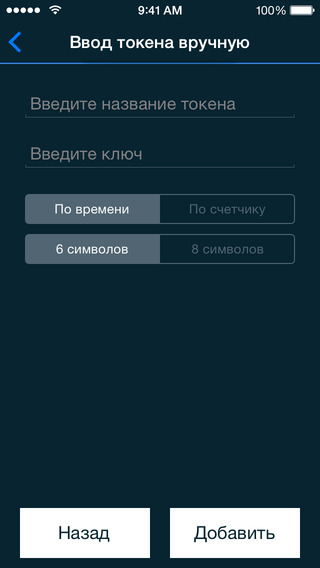

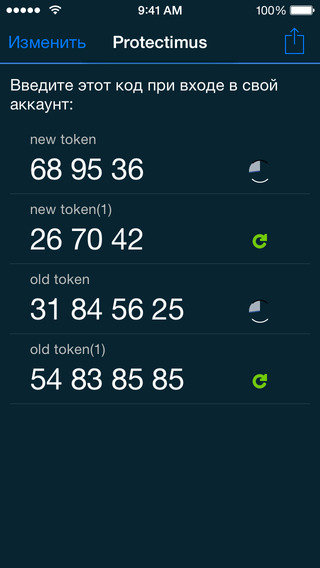

По статистике смартфонами пользуется около 50% жителей Земли. Если брать в расчет только развитые страны, в которых проблема защиты данных стоит наиболее остро, то цифры будут еще внушительнее. А потому все шире распространяются приложения, превращающие смартфон пользователя в токен. На Google Play и AppStore можно бесплатно скачать продукт компании Protectimus, представляющий собой генератор одноразовых паролей для смартфонов на базе Android и iOS, а также умных часов Android Smart Watch. Приложение Protectimus SMART позволяет:

- выбрать алгоритм генерации OTP (one time password) (по счетчику, по времени, по ответу сервера);

- задать длину, которую будет иметь код аутентификации (6 или 8 символов);

- использовать функцию подписи данных (CWYS), защищающую от автозаливов и подмены данных;

- создать на одном устройстве несколько токенов.

Система защиты данных с помощью программного приложения имеет, однако, один недостаток. Если вход в аккаунт происходит с другого устройства (компьютера, ноутбука), то программный token исправно выполнит свою функцию. Но если заходить на сайт с того же самого устройства, на котором установлено приложение, генерирующее пароль аутентификации, то эффективность защиты будет снижена.

2. Аппаратные токены.

Более высокий уровень безопасности может обеспечить пользователю аппаратный ОТР токен. Эти устройства работают автономно, не требуют соединения с интернетом. Приборы можно защитить PIN-кодом, чтобы избежать несанкционированного использования в случае потери или кражи. Выглядеть они могут по-разному, но всегда довольно компактны и невелики по размеру. Например, Slim от компании Протектимус имеет стильный дизайн в виде кредитной карты, а продукт этой же фирмы Protectimus One выполнен в виде удобного брелока, который можно носить вместе с ключами.

Выделяется своей защищенностью токен Protectimus Ultra. Его “изюминка” в том, что только в ходе активации устройства происходит генерация секретного ключа, который заранее неизвестен даже производителю. Этот ключ неизвестен даже производителю. Protectimus Ultra использует в работе алгоритм OCRA (по системе “запрос-ответ”), который на данный момент является самым надежным алгоритмом генерации одноразовых паролей.

3. Биометрические методы.

Если в основе двух предыдущих способов двухфакторной аутентификации лежит генерация одноразовых паролей, то биометрические способы этого не требуют. Идентификация происходит по уникальным, присущим только данному человеку параметрам. В качестве идентификаторов могут выступать голос, отпечатки пальца, сетчатка глаза или даже селфи-фото. Однако, эти средства, хоть и весьма привлекательны в смысле простоты использования, все же пока не являются столь надежными, как привычные, немного “скучные” одноразовые пароли.

4. Внедрение имплантов.

Вместо стандартного аппаратного токена, который можно потерять или украсть, под кожу внедряется чип, который потерять невозможно. А в качестве устройства для распознавания такого “ключа” служит смартфон.

Пока этот метод является скорее экспериментальным. Хотя возможно, что именно он когда-нибудь станет ведущим в аутентификации пользователей — кто знает?

5. Метод сравнения фоновых шумов.

Не так давно швейцарские разработчики придумали оригинальный способ двухфакторной аутентификации при помощи фонового шума. Суть его в том, что при попытке входа в аккаунт, на устройстве, с которого он производится, и на выступающем ключом смартфоне ведется одновременная запись фонового шума, окружающего человека. Потом на сервере записи сличаются и, если шумы с обоих устройств совпадают, пользователь получает доступ к аккаунту. Хотя способ достаточно интересный, он вызывает некоторые вопросы о степени своей надежности. Среди них:

- высокая нагрузка на сервер в случае одновременной обработки большого количества данных;

- возможность для хакера оказаться в том же звуковом окружении, что и атакуемый;

- разница в качестве микрофонов на разных устройствах и, как следствие, отличия в записях шума.

Остается добавить, что стандартом постепенно становится уже не двухфакторная, а мультифакторная аутентификация. В этом случае в процессе аутентификации участвуют не только пароли, но и подвергаются анализу типичные поведенческие характеристики пользователя: модель и версия браузера, место выхода в сеть. Если эти и некоторые другие параметры не отличаются от обычных, то возможен доступ и без введения одноразового пароля. Именно такую модель, дополняющую традиционную 2FA, использует в своих решениях Protectimus. Таким образом могут быть достигнуты как желаемое пользователями удобство, так и надежная защита данных.

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!