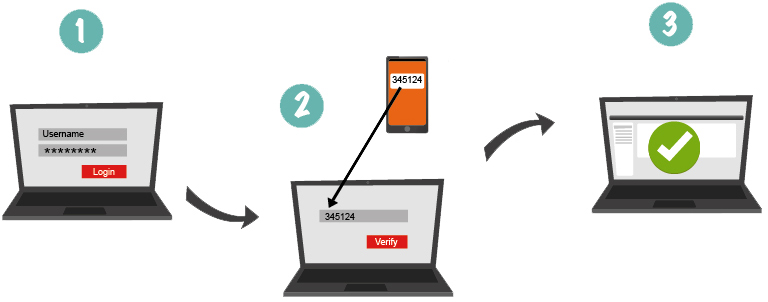

Out-of-band аутентификация (OOB), также известная как технология аутентификации по внешнему каналу, является одним из наиболее популярных в финансовой сфере типов двухфакторной аутентификации и предусматривает передачу одноразового пароля пользователю посредством отдельного канала связи, иного, чем основной, который используется для проведения транзакции в интернете.

Чаще всего при OOB аутентификации OTP (One Time Password) доставляется клиентам при помощи SMS или электронных писем, при этом компании не приходится тратить средства на покупку токенов или требовать от пользователей установки дополнительного программного обеспечения на их смартфоны. Кроме того, с недавнего времени компанией Protectimus ведутся разработки технологии аутентификации клиентов по Push сообщениям – этот способ является более дешевым, чем SMS аутентификация.

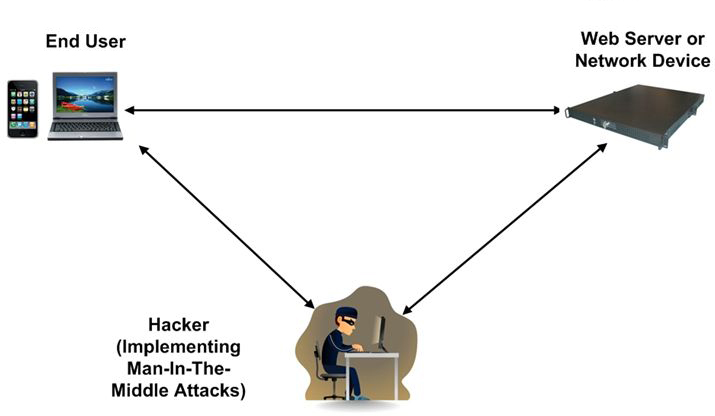

Аутентификация по внешнему каналу широко применяется в финансовых, банковских учреждениях и иных организациях с высокими требованиями к безопасности проведения транзакций. Этот тип защиты существенно усложняет злоумышленникам процесс «взлома», так как для успешной кражи средств или данных хакеру необходимо скомпрометировать два отдельных независимых канала. Такой способ защиты от несанкционированного доступа достаточно распространен и удобен, но его безопасность находится под большим сомнением, ведь всегда есть вероятность атаки «человека посередине».

Атака «человек посередине»

Как показывают результаты опроса сотрудников финансовых организаций атака «человек посередине» является самой серьезной угрозой для интернет-банкинга, электронного бизнеса и платежных шлюзов. Zeus, Sinowal, Carberp и Clampi – одни из самых распространенных вредоносных программ для данного типа атак.

Метод атаки посредника подразумевает компрометацию канала связи, проникновение в протокол передачи данных, перехват и подмену сообщений корреспондентов, удаление или искажение информации в то время как обе стороны уверены в законности проведенных операций. Сценарии «нападения» могут быть разнообразными – изменение параметров соединения между клиентом и сервером, перехват и подмена сообщений обмена открытыми ключами между сервером и клиентом, внедрение SQL-инъекций для захвата авторизированной сессии, автозаливы, но все они нацелены на получение доступа к учетной записи клиента и проведения финансовых махинаций у него «за спиной».

Для защиты транзакций от некоторых из этих атак, например от автозалива и подмены данных, хорошо зарекомендовала себя функция подписи данных транзакций CWYS (Confirm What You See). В токенах, поддерживающих эту функцию, при генерации одноразового пароля используется не только секретный ключ и параметр времени/события/запрос-ответ (в зависимости от выбранного алгоритма), но и некоторые дополнительные данные — валюта, получатель, сумма перевода и т.п. Таким образом злоумышленник не сможет использовать одноразовый пароль, сформированный для одной конкретной транзакции, для проведения другой. Эта функция поддерживается в токенах Protectimus SMS, Protectimus Mail и Protectimus Smart.

Стоит отметить, что слабым звеном для аутентификации по внешнему каналу является использование смартфонов для проведения онлайн-платежей. Совершая платеж с того же телефона, куда приходит сообщение с временным паролем, пользователь буквально «хранит все яйца в одной корзине». Двухфакторная аутентификация в таком случае имеет нулевую эффективность, ведь если вирус уже есть на смартфоне и хакер совершает нелегальную операцию, внедрившись на этот смартфон, ничто не помешает ему перехватить и одноразовый пароль, который приходит на тот самый смартфон.

Cегодня привычная аутентификация SMS стала в разы надежней, чем раньше, благодаря внедрению функции CWYS. Хотя более дешевым вариантом для проведения онлайн транзакций является абсолютно бесплатное приложение Protectimus Smart для смартфонов на платформе Android и iPhone. Но самой надежной альтернативой остается использование аппаратных токенов Protectimus One, Protectimus Ultra, а также смарт-карт Protectimus Slim. Применение таких токенов значительно усложняет процесс компрометации аккаунта и полностью исключают возможность атаки человека посередине.

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!