Недавно компания Cisco объявила о намерении приобрести Duo Security за $2,35 миллиарда долларов США. Безусловно, это событие значимо не только для Duo Security, но и для всей индустрии мультифакторной аутентификации в целом. Сделка такого масштаба подтверждает — двухфакторная аутентификация востребована как никогда. При этом есть запрос на упрощение и удешевление средств доставки одноразовых паролей, ведь Duo активно пропагандирует отказ от аппаратных токенов в пользу приложений для генерации OTP, Push-нотификаций и SMS сообщений (небезопасных и дорогих).

Компания Protectimus всецело поддерживает начинания Duo Security в борьбе за упрощение и удешевление средств доставки OTP, но убеждены, что это должно быть сделано не в ущерб безопасности. Например, чтобы ускорить переход от SMS аутентификации к более современным и надежным средствам MFA, мы научились доставлять одноразовые пароли с помощью чат-ботов в мессенджерах. Это намного эффективнее, безопаснее и выгоднее, чем SMS. Также среди наших продуктов есть инновационные аппаратные токены, которые можно подключить практически к любому сайту: от Google, Facebook, Dropbox, Slack до бирж криптовалют типа Bitfinex, Coinbase, Poloniex и т.д.

В таком случае, правильный ли выбор сделали в Cisco? Может следовало вложить $2,35 миллиарда в приобретение Protectimus? Мы решили сравнить решения Duo и Protectimus, чтобы объективно разобраться в этом вопросе.

1. Серверная часть решения

Duo Security

Duo — это облачное решение 2FA. Выбор SAAS модели вполне логичен, она позволяет ускорить интеграцию и сократить расходы на развертывание, защиту и поддержку сервера аутентификации. Такая форма взаимодействия выгодна и удобна как клиенту, так и самой компании. К тому же, это довольно современный подход к строгой аутентификации, который находится в рамках концепции Duo Security как современного инновационного провайдера, революционера в MFA.

Protectimus

Решение двухфакторной аутентификации Protectimus доступно не только в облаке, но и в виде on-premise платформы.

Зачастую мы советуем клиентам выбирать облачный сервис, ведь это действительно удобно, быстро и современно. Клиенту, который подключает SAAS сервис Protectimus, не нужно тратить время и деньги на дополнительное оборудование, средства защиты, оплату работы администратора, не нужно заботится о распределении нагрузки и других инфраструктурных задачах. Как результат — быстрая интеграция и минимум затрат.

Но некоторые компании не могут воспользоваться облачным сервисом ввиду строгих правил информационной безопасности в корпорации или на уровне государства. Для таких случаев мы оставили возможность приобретения on-premise платформы, которая устанавливается в окружении клиента и позволяет организовать полный контроль над сервером аутентификации. On-premise платформа, как и облачный сервис, доступна по подписке. Возможно также приобретение пожизненной лицензии на платформу.

Подробней о разнице между облачным сервисом и платформой читайте тут.

2. Функционал

Duo Security

Note: Практически все функции, рассматриваемые в этом пункте, активируются только в самых дорогих тарифных пакетах Duo — Access и Beyond. Селф-сервис доступен уже в минимальном тарифном пакете Duo MFA.

Duo предлагает ряд дополнительных функций для удобства администратора и повышения уровня защиты доступа к ресурсам:

- Пользовательский селф-сервис.

- Географические фильтры.

- Запрет доступа из анонимных сетей.

- Блокировка или предоставление доступа по IP.

- Возможность задавать отдельные (более строгие) требования к аутентификации для пользователей с самым высоким уровнем доступа.

- Контроль уровня защиты мобильных устройств, на которых установлено приложение Duo Mobile, от вирусов, возможности взлома или разблокировки любопытными посторонними. Эта функция была разработана поскольку Duo Security делает акцент на мобильной аутентификации, а мобильные девайсы довольно уязвимы.

Подробно о каждой из упомянутых функций читайте в статье “Duo Security vs Protectimus: Функционал.”

Protectimus

Note: Все функции, рассматриваемые в этом пункте, доступны во всех тарифных планах и даже в бесплатном тарифном плане Protectimus Free.

Функционально сервис Protectimus ничем не уступает Duo. Пользователям точно так же доступны:

- Селф-сервис.

- Географические фильтры.

- Адаптивная аутентификация.

- Разграничение и делегирование полномочий в системе.

- Возможность назначать разным пользователям разные типы токенов.

Есть и другие возможности, аналогов которых у Duo мы не нашли:

- фильтры по времени;

- функция подписи данных CWYS (Confirm What You See).

Единственное, чего пока не умеет Protectimus — сканировать мобильные устройства пользователей и определять установлен ли там антивирус, обновлена ли система, используется ли Touch ID. Этот функционал разработан из-за специфики сервиса Duo, который ориентирован на программные средства доставки OTP. Но по просьбе клиента мы всегда готовы доработать свою систему и обеспечить аналогичные возможности. Кастомизация решения Protectimus под требования клиента — наша главная “фишка”.

Подробно о каждой из упомянутых функций читайте в статье “Duo Security vs Protectimus: Функционал.”

3. Технологии

Duo Security

Система двухфакторной аутентификации Duo построена на принципах асимметричной криптографии. Закрытый ключ хранится на смартфоне пользователя, а открытый на сервере аутентификации. Сервер аутентификации обращается к приложению Duo Mobile, пользователь подтверждает действие, обращение подписывается закрытым ключом, запрос возвращается на сервер, подпись подтверждается открытым ключом, пользователь получает доступ к ресурсу. Это хороший подход, который гарантирует, что даже в случае взлома серверов Duo Security, атакующий не получит доступ к аккаунтам пользователей. Но асимметричная криптография работает только с Duo Push.

В качестве альтернативы Push-нотификациям Duo предагает старые добрые одноразовые пароли, сгенерированные на основе секретного ключа (shared secret) и счетчика. В приложении Duo Mobile и в аппаратных токенах Duo используется алгоритм генерации OTP паролей HOTP (HMAC-based one-time password algorithm). И хотя алгоритм HOTP соответствует стандартам двухфакторной аутентификации, он довольно сильно устарел. Проблема в том, что HOTP пароли остаются актуальными до тех пор, пока единожды не будут использованы (в отличие от TOTP и OCRA, которые действуют не дольше 60 секунд). Представим, что у постороннего появится возможность на минуту завладеть HOTP токеном. Он успеет сгенерировать и записать ряд паролей, а дальше главное воспользоваться одним из записанных одноразовых паролей до того, как владелец аккаунта заподозрит неладное. Сам пользователь войти в свой аккаунт уже не сможет, так как HOTP токен будет рассинхронизирован с сервером.

Именно этот недостаток HOTP стал причиной перехода к более современным алгоритмам генерации одноразовых паролей — TOTP (Time-based One-time Password algorithm) и OCRA (OATH Challenge-Response Algorithm). Переменной в этих алгоритмах служит время, а не счетчик как в HOTP. Одноразовые пароли, сгенерированные по алгоритму TOTP остаются действенными только 30 или 60 секунд. А благодаря алгоритму OCRA появилась возможность подписи данных, описанная выше.

К сервису двухфакторной аутентификации Duo Security можно подключать аппаратные TOTP токены сторонних производителей. Но Duo не рекомендует использовать TOTP токены, так как в этом сервисе не реализована возможность синхронизации токенов и сервера по времени.

Также к сервису Duo можно подключить U2F токены. О технологии U2F подробно читайте тут. Принцип работы U2F чем-то схож с ассиметричным шифрованием, описанным выше.

Protectimus

Решение двухфакторной аутентификации Protectimus полностью соответствует стандартам OATH (Initiative for Open Authentication). Сервис Protectimus поддерживает все алгоритмы генерации одноразовых паролей OATH: HOTP, TOTP и OCRA.

Основой для генерации одноразовых паролей по алгоритмам HOTP, TOTP и OCRA служит секретный ключ (shared secret) и некая переменная. Для алгоритма HOTP переменная — это счетчик событий, для TOTP — текущее время, для OCRA — время и набор определенных данных. Алгоритмы действуют так: токен берет текущую переменную и секретный ключ, хеширует их и получает одноразовый пароль, пользователь отправляет этот одноразовый пароль серверу, в свою очередь сервер проводит те же вычисления после чего ему остается только сравнить эти значения. Если полученные значения совпадают, то пользователь получает доступ к своей учетной записи.

Больше о том как работают одноразовые пароли читайте здесь.

Все алгоритмы OATH являются общедоступными стандартами и уже были проверены на уязвимость тысячами хакеров. Все недочеты данных алгоритмов выявлены и провайдеры 2FA давно научились с ними справляться, “сюрпризов” с безопасностью не возникнет. Секретные ключи, которые хранятся на серверах Protectimus, шифруются при помощи HSM модуля (Hardware security module). В случае взлома сервера аутентификации Protectimus, злоумышленник не сможет скомпрометировать секретные ключи.

4. Доставка одноразовых паролей

Duo Security

Решение Duo Security получило свою популярность не в последнюю очередь благодаря приложению Duo Mobile с функцией Push уведомлений. Пользователю нужно только нажать кнопку “Approve” на своем смартфоне, чтобы пройти второй шаг аутентификации.

Приложение Duo Mobile также может генерировать одноразовые пароли по алгоритму HOTP (для входа в аккаунты под защитой Duo) и TOTP (для входа в сторонние сервисы двухфакторной аутентификации). Кроме данного приложения, система Duo поддерживает SMS сообщения, голосовые вызовы, аппаратные HOTP токены, TOTP и U2F токены сторонних производителей.

Мы подробно рассматриваем все средства доставки одноразовых паролей, которые предлагает своим пользователям Duo, и говорим об их сильных и слабых сторонах в статье “Duo Security vs Protectimus: Доставка одноразовых паролей.”

Protectimus

Все средства доставки одноразовых паролей, которые предлагает Protectimus, соответствуют стандартам OATH. Клиентам Protectimus доступны стандартны аппаратные HOTP, TOTP и OCRA токены с вшитыми секретными ключами; перепрошиваемые аппаратные TOTP токены Protectimus Slim NFC; приложение для генерации одноразовых паролей Protectimus Smart с поддержкой Push нотификаций, алгоритмов HOTP, TOTP, OCRA и функции подписи данных CWYS; SMS аутентификация; Email аутентификация; доставка одноразовых паролей в мессенджерах.

Подробно о каждом способе аутентификации Protectimus читайте в статье “Duo Security vs Protectimus: Доставка одноразовых паролей.”

5. Интеграция

Duo Security

Duo предоставляет огромное число плагинов и SDK (Software Development Kit) для удобной интеграции своего решения с системой клиента, а при подключении платного тарифа доступно и API. Вся документация представлена на сайте компании.

Protectimus

API для интеграции с сервисом Protectimus доступно даже для бесплатного тарифа. Разработаны SDK для популярных языков программирования (Java, PHP, Python) и ряд плагинов для интеграции в несколько кликов. Нужно признать, что число готовых плагинов меньше, чем у Duo, но мы постоянно работаем над расширением возможностей интеграции с Protectimus. Вся документации по интеграции находится в свободном доступе на сайте компании.

6. Цены

Duo Security

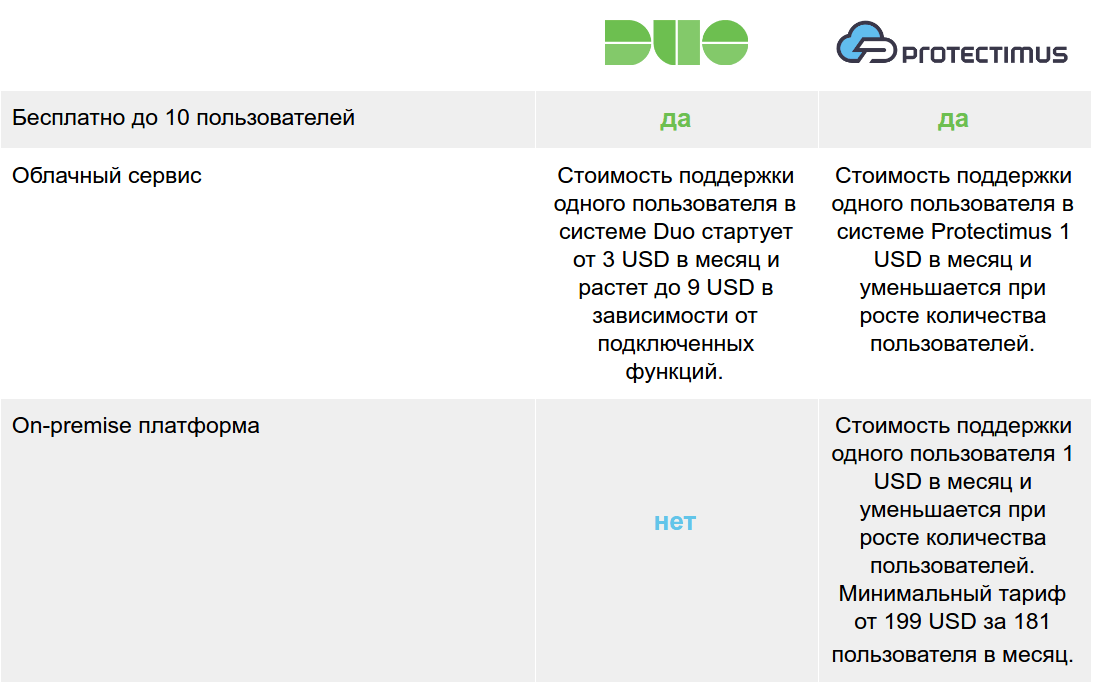

Первые 10 пользователей в сервисе строгой аутентификации Duo Security можно подключить бесплатно. Но в этом тарифном плане нельзя воспользоваться ни одной из функций, описанных в разделе “Функционал”. Кроме того, нельзя интегрировать решение через API. Бесплатно Duo позволяет только настроить получение одноразовых паролей через приложение, SMS или аппаратный токен. (Note: аппаратные токены оплачиваются отдельно.)

Дальше тарификация зависит от числа доступных функций:

- Duo MFA — 3 USD за поддержку 1 пользователя в месяц. В этом тарифе активируется функция селф-сервиса и появляется возможность оценки уровня безопасности корпоративных и личных устройств пользователей.

- Duo Access — 6 USD за поддержку 1 пользователя в месяц. Селф-сервис остается доступным. Активируется большая часть функций адаптивной аутентификации (географические фильтры, контроль доступа по IP, запрет доступа из анонимных сетей, можно устанавливать разные правила аутентификации для сотрудников с разным уровнем доступа). Возможности по мониторингу и идентификации опасных устройств становятся шире: администраторы могут оповещать пользователей о необходимости обновить систему, установить антивирус и т.д., блокировать доступ к системе для девайсов, которые не соответствуют необходимым нормам безопасности, а также отслеживать рутованные или взломанные устройства.

- Duo Beyond — 9 USD за поддержку 1 пользователя в месяц. Доступны абсолютно все возможности сервиса двухфакторной аутентификации Duo.

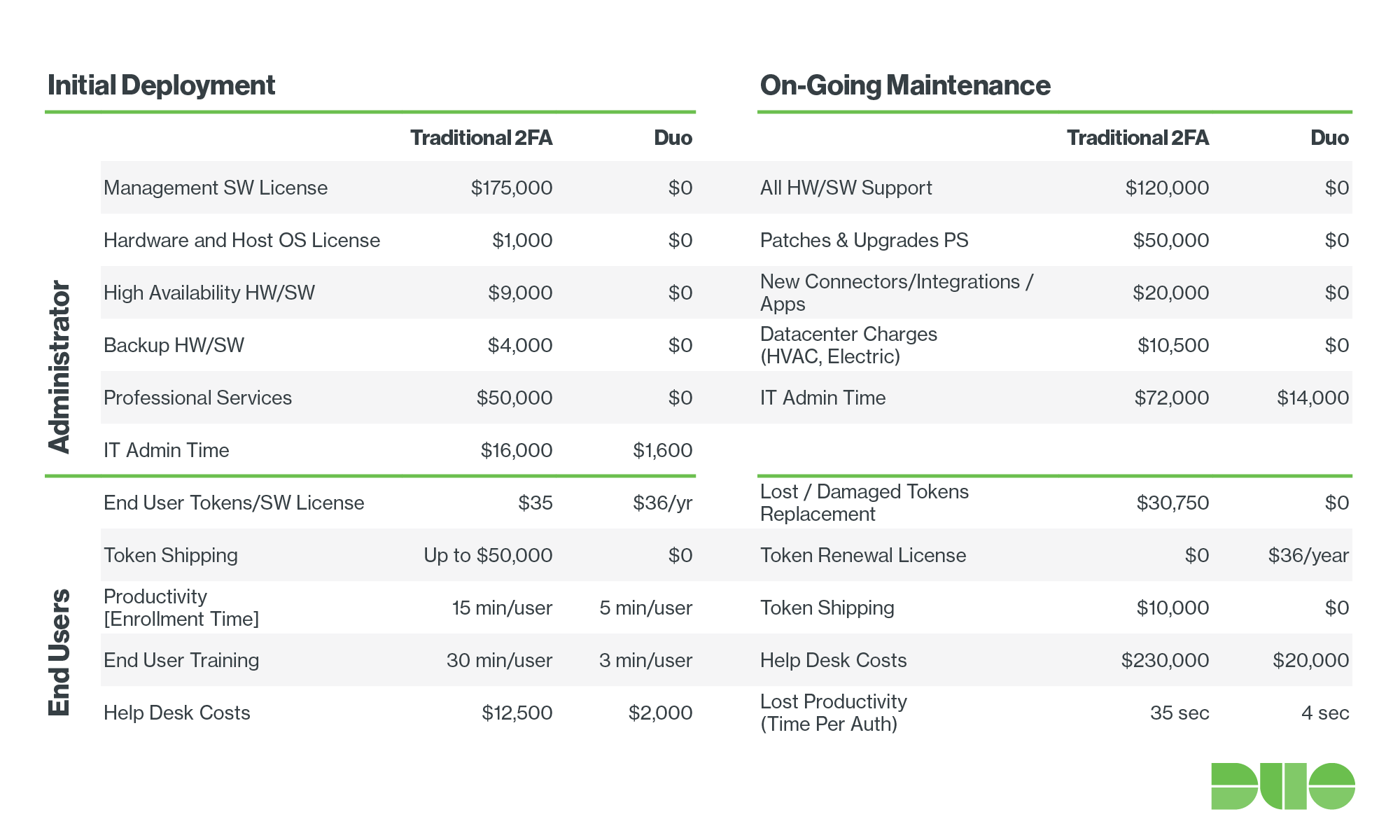

Несмотря на то, что тарифы Duo нельзя назвать дешевыми, по сравнению с “динозаврами” рынка двухфакторной аутентификации (RSA, Vasco, Gemalto и т.д.) такая ценовая политика кажется весьма демократичной. Отсутствуют первичные платежи за подключение к системе, благодаря быстрой интеграции экономится время администратора, не нужно тратить лишние средства на настройку, защиту и поддержку сервера аутентификации в своем окружении. На сайте Duo Security можно найти таблицу, в которой они сами сравнивают себя с компанией RSA. Как видим, интеграция и поддержка решения Duo обходится на 60% дешевле.

Protectimus

Но! С Protectimus клиенты получают современное решение двухфакторной аутентификации, которое не уступает Duo и остальным конкурентам, а часто даже превосходит их, еще и дешевле. Стоимость поддержки одного пользователя в системе Protectimus стартует от 1 USD в месяц и уменьшается при росте количества пользователей. При этом клиенту доступны все функции независимо от того каким тарифным планом он пользуется, даже если это бесплатный тариф.

Как и у Dou, до 10 пользователей решение строгой аутентификации Protectimus доступно бесплатно. Но клиент может пользоваться всем функционалом облачного сервиса Protectimus. (Note: дополнительные ресурсы, фильтры, администраторы, SMS и аппаратные токены оплачиваются отдельно.)

- Тариф “Начальный” — 33 USD в месяц. В стоимость тарифа включена поддержка 1 ресурса и 34 пользователей, селф-сервис, возможность подключить любые типы токенов.

- Тариф “Бизнес” — 111 USD в месяц. В стоимость тарифа включена поддержка 2 ресурсов, 2 фильтров (географического и временного), 1 дополнительного администратора и 144 пользователей, селф-сервис, возможность подключить любые типы токенов.

- Тариф “Настраиваемый” — от 1 USD за поддержку 1 пользователя в месяц. Этот тарифный план позволяет подключить любое количество пользователей, ресурсов, администраторов, фильтров, а также воспользоваться остальными функциями сервиса Protectimus. Стоимость услуг напрямую зависит от числа пользователей, которых вы подключаете. Чем их больше — тем ниже стоимость поддержки одного пользователя. Все дополнительные функции, которые подключает клиент, тарифицируются отдельно. Но как бы вы не старались конечная сумма не будет больше чем 1,5 USD за пользователя в месяц, что уже дешевле самого минимального тарифа Duo.

Минимальная стоимость on-premise платформы Protectimus — 199 USD до 181 пользователя. On-premise платформа доступна по подписке с ежемесячной оплатой, но возможно и приобретение пожизненной лицензии. По вопросу расчета стоимости on-premise платформы и сервиса обращайтесь на [email protected].

С Protectimus клиенты платят только за то, что получают. Никаких изначальных платежей, платных консультаций, расходов на содержание сервера аутентификации (если только вам не нужна on-premise платформа). И стоимость поддержки одного пользователя заметно ниже, чем у любого конкурента.

7. Итоги

В этом обзоре мы постарались учесть все аспекты, которые могут иметь значение при выборе поставщика двухфакторной аутентификации. Как и ожидалось, две системы с современным подходом к MFA предлагают множество похожих функций. Но есть и уникальные решения, например, мониторинг уровня безопасности устройств конечных пользователей у Duo, или перепрошиваемые аппаратные токены и доставка одноразовых паролей в мессенджерах у Protectimus.

Чтобы вам было легче выбрать решение двухфакторной аутентификации, которые идеально подойдет именно под ваши задачи, мы внесли все, что удалось выяснить о Duo и Protectimus в сравнительную таблицу. Кажется, в этой битве нет победителей или проигравших, но есть два достойных игрока.

Функции | Duo | Protectimus |

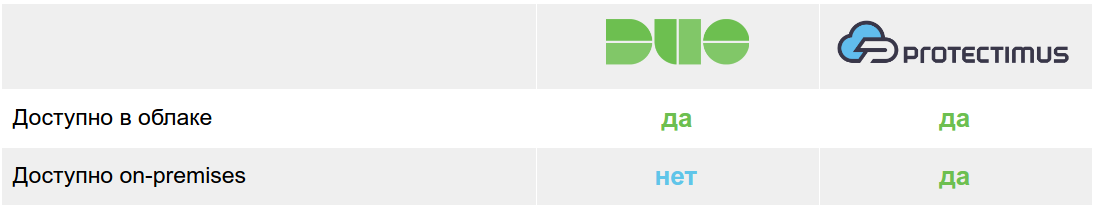

1. Серверная часть решения | ||

| Доступно в облаке | да | да |

| Доступно on-premise | нет | да |

2. Функционал | ||

| Селф-сервис | да | да |

| Географические фильтры | да | да |

| Временные фильтры | нет | да |

| Адаптивная аутентификация | да | да |

| Возможность устанавливать разные требования к аутентификации для пользователей с разным уровнем доступа | да | да |

| Мониторинг и идентификация опасных устройств | да | нет |

| Подпись данных | нет | да |

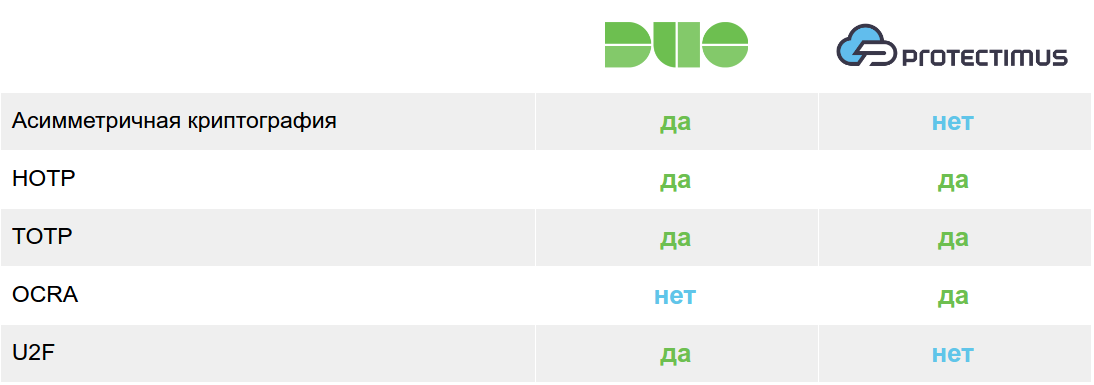

3. Технологии | ||

| Асимметричная криптография | да | нет |

| HOTP | да | да |

| TOTP | да1 | да |

| OCRA | нет | да |

| U2F | да | нет |

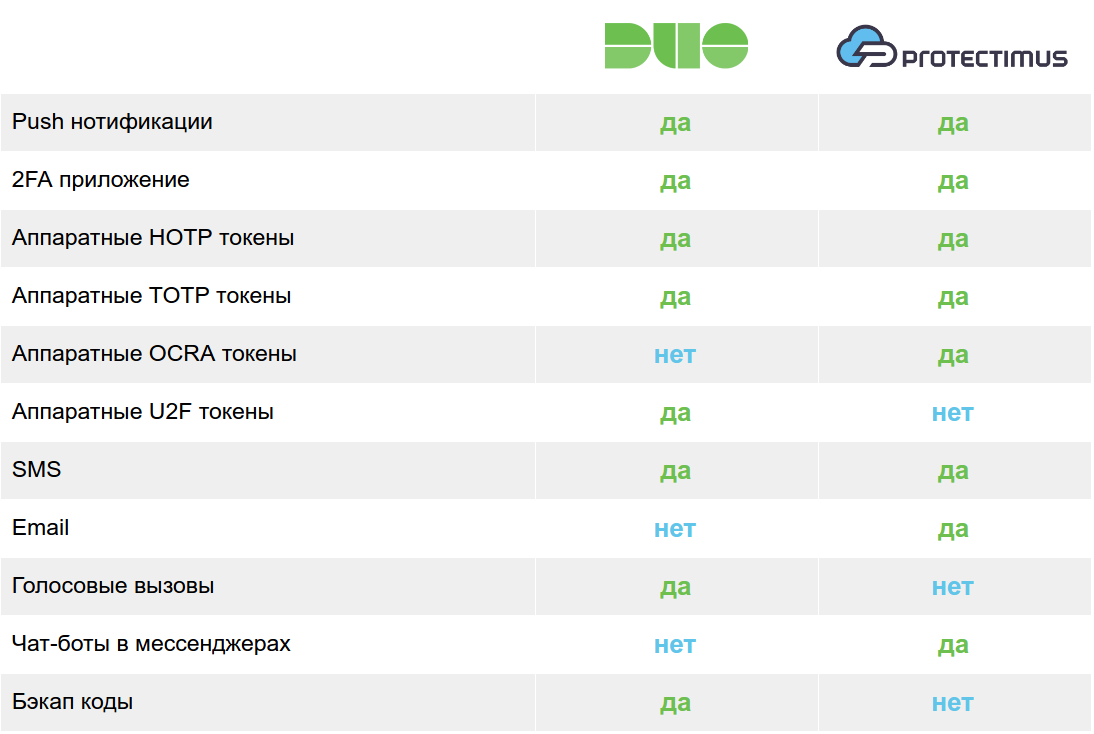

4. Способы доставки одноразовых паролей | ||

| Push нотификации | да | да |

| 2FA приложение | да | да |

| Аппаратные HOTP токены | да | да |

| Аппаратные TOTP токены | да2 | да |

| Аппаратные OCRA токены | нет | да |

| Аппаратные U2F токены | да | нет |

| SMS | да | да |

| нет | да | |

| Голосовые вызовы | да | нет |

| Чат-боты в мессенджерах | нет | да3 |

| Бэкап коды | да | нет |

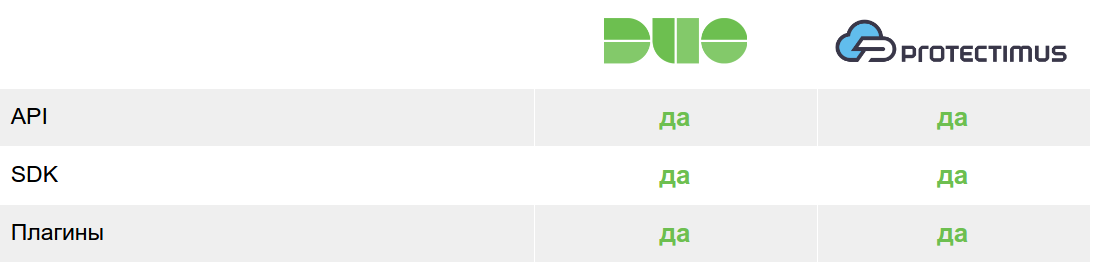

5. Интеграция | ||

| API | да4 | да |

| SDK | да | да |

| Плагины | да | да |

6. Цены | ||

| Бесплатно до 10 пользователей | да | да |

| Облачный сервис | Стоимость поддержки одного пользователя в системе Duo стартует от US$3 в месяц и растет до US$9 в зависимости от подключенных функций. | Стоимость поддержки одного пользователя в системе Protectimus US$1 в месяц и уменьшается при росте количества пользователей. |

| On-premise платформа | нет | Стоимость поддержки одного пользователя US$1 в месяц и уменьшается при росте количества пользователей. Минимальный тариф от US$199 за 181 пользователя в месяц. |

- ↑Приложение Duo Mobile поддерживает TOTP алгоритм для работы со сторонними сервисами.

- ↑Сервис Duo поддерживает TOTP токены только сторонних производителей.

- ↑На данный момент чат-боты Protectimus Bot доступны в Telegram, Viber, Facebook Messenger.

- ↑API доступно только при подключении платного тарифа.

Читайте также

- Duo Security vs Protectimus: Функционал

- Duo Security vs Protectimus: Доставка одноразовых паролей

- Как работает двухфакторная аутентификация

- Одноразовые пароли: алгоритмы генерации и обзор основных видов токенов

- Аппаратный или программный токен — какой выбрать

- Эволюция средств двухфакторной аутентификации

- Двухфакторная аутентификация при помощи фоновых шумов — надежно или нет?

- Подпись данных в деталях

Источник фото и лого: duo.com

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!