> Juniper VPN 2FA

Juniper VPN 2FA

В этом руководстве показано, как настроить двухфакторную аутентификацию (2FA/MFA) для Juniper Secure Access SSL VPN с помощью Облачного решения двухфакторной аутентификации Protectimus или Локальной 2FA платформы Protectimus.

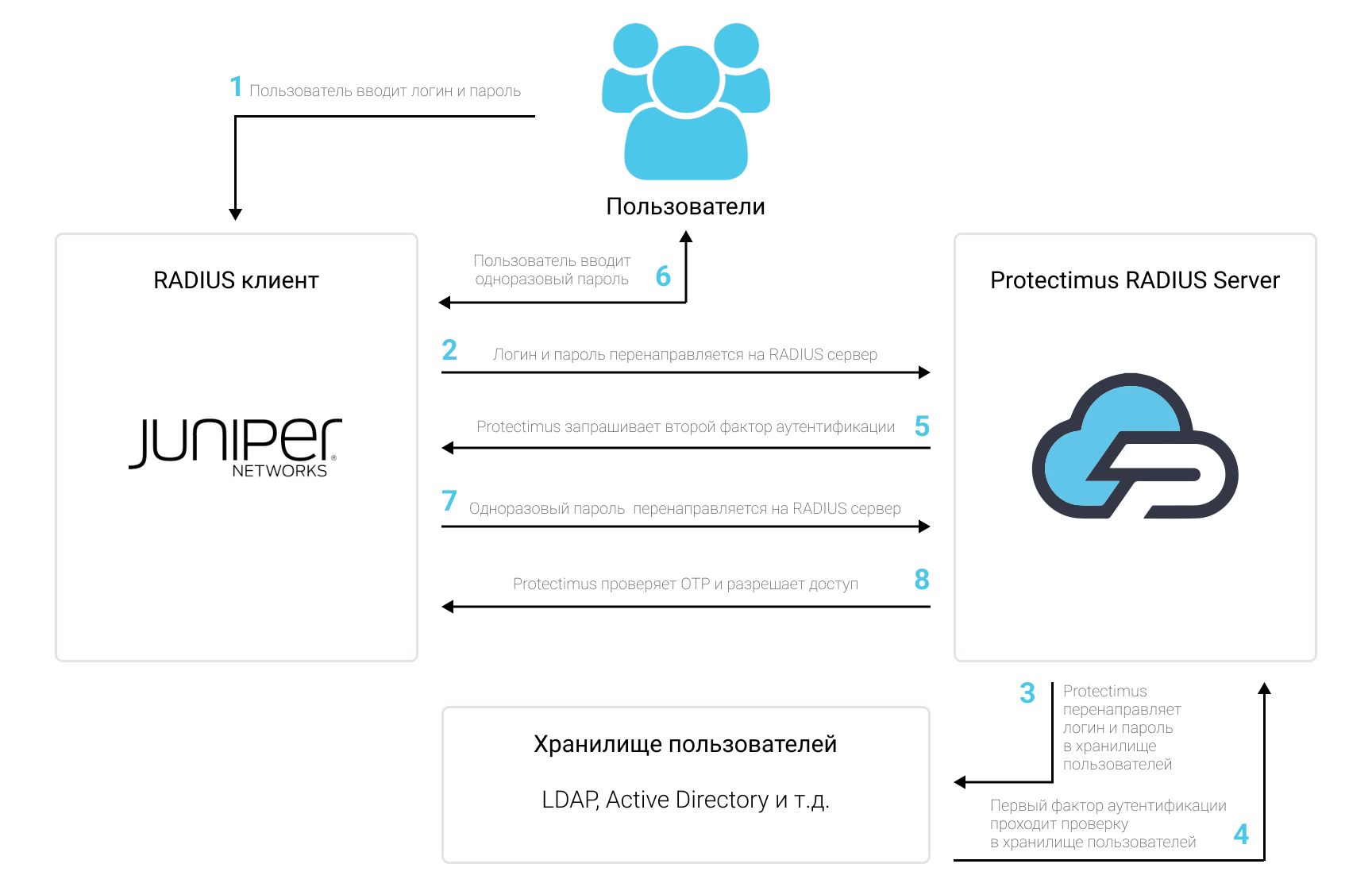

Protectimus интегрируется с Juniper Secure Access SSL VPN через протокол аутентификации RADIUS.

В этом сценарии решение двухфакторной аутентификации Protectimus для Juniper Secure Access SSL VPN выступает в роли RADIUS-сервера, а Juniper VPN берет на себя роль RADIUS-клиента. Схему работы решения Protectimus для двухфакторной аутентификации в Juniper Secure Access SSL VPN вы увидите ниже.

1. Как работает двухфакторная аутентификация (2FA) для Juniper VPN

Двухфакторная аутентификация (2FA), также известная как многофакторная аутентификация (MFA), является важной мерой безопасности для Juniper Secure Access SSL VPNN. 2FA защитит аккаунты пользователей, которые подключаются к корпоративным ресурсам через Juniper VPN, от таких угроз, как фишинг, брутфорс, подмена данных, социальная инженерия, кейлоггеры, атаки типа «человек посередине» и тому подобных угроз.Вот как работает двухфакторная аутентификация для Juniper Secure Access SSL VPN:

- Когда пользователь инициирует вход в Juniper VPN, защищенный двухфакторной аутентификацией, в первую очередь он вводит первый фактор аутентификации — свой стандартный пароль и логин (то, что он знает).

- Затем пользователю будет предложено ввести второй фактор аутентификации — одноразовый пароль, для генерации которого потребуется OTP токен (то, что есть у пользователя — обычно это смартфон или физический OTP-токен в виде брелка).

Таким образом, чтобы получить доступ к учетной записи Juniper VPN, защищенной двухфакторной аутентификацией, мошенник должен получить доступ к двум факторам аутентификации, различающимся по своей природе. Это довольно сложная задача. Более того, одноразовый пароль на основе времени остается активным только в течение 30 секунд, что делает взлом более сложным и практически невозможным.

2. Как настроить двухфакторную аутентификацию (2FA) в Juniper VPN

Интеграция двухфакторной аутентификации Protectimus с Juniper VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте политики аутентификации Juniper VPN.

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Добавьте Protectimus в качестве RADIUS сервера для Juniper VPN

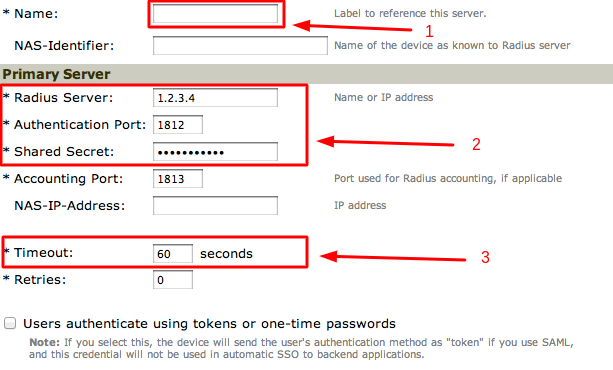

- Войдите в интерфейс администратора Juniper VPN.

- В левом меню перейдите к Authentication —> Auth Servers.

- Выберите Radius Server из выпадающего меню, затем нажмите New Server.

- В поле Name введите Protectimus RADIUS.

- В секции Primary Server задайте следующие данные:

| Radius Server | IP сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Authentication Port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

| Timeout | 60 секунд. |

- Нажмите Save Changes.

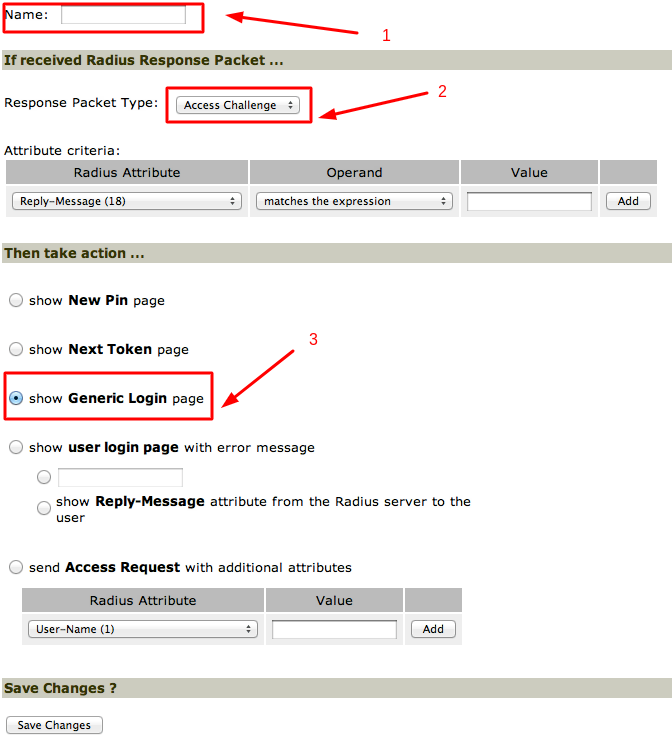

2.4. Добавьте Custom Radius Rules в Juniper VPN

2.4.1. Создайте правило для пакета Access Challenge

- Прокрутите вниз до раздела Custom Radius Rules .

- Нажмите на New Radius Rule.

- В поле Name, введите Protectimus Radius Rule 1.

- Для Response Packet Type, выберите Access Challenge.

- В разделе Then take action section, выберите Show Generic Login.

- Нажмите Save Changes.

2.4.1. Создайте правило для пакета Access Reject

- Нажмите на New Radius Rule.

- In the Name field, enter Protectimus Radius Rule 2.

- В поле Response Packet Type выберите Access Reject.

- В разделе Then take action section, выберите Show Generic Login.

- Нажмите Save Changes.

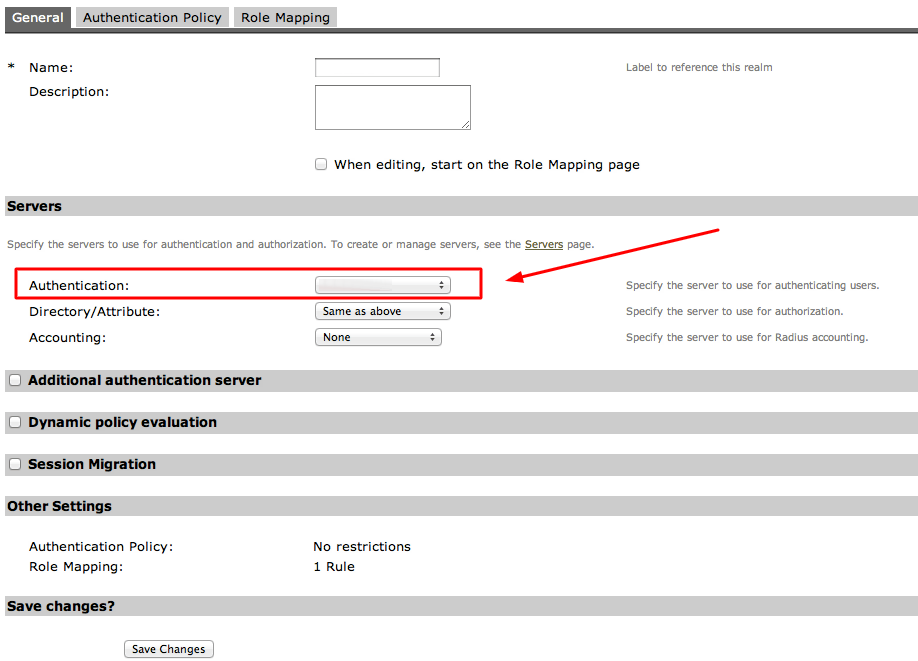

2.5. Настройте User Realm

Чтобы настроить пользовательскую область (User Realm) для сервера Protectimus Radius, вы можете выполнить одно или несколько из следующих действий:- Создайте новую область для тестирования;

- Создайте область для постепенного переноса пользователей в новую систему (например, путем дублирования существующей области);

- Использовать область пользователей по умолчанию.

- В меню слева перейдите в раздел Users —> User Realms щелкните ссылку пользовательской области, для которой вы хотите добавить двухфакторную аутентификацию..

- В поле Authentication выберите Protectimus RADIUS и нажмите Save Changes.

- Добавьте только что созданную область Protectimus RADIUS в authentication realm.

- Нажмите Authentication —> Signing In —> соответствующий URL-адрес.

- Переместите только что созданную область из области Available realms в Selected realms.

- Нажмите Save Changes.

Интеграция двухфакторной аутентификации в Palo Alto Networks VPN завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

Last updated on 2022-11-29