> MikroTik VPN 2FA

MikroTik VPN 2FA

Это руководство по настройке двухфакторной аутентификации (2FA) для MikroTik VPN посредством интеграции MikroTik VPN с решением многофакторной аутентификации Protectimus. Решение MFA Protectimus доступно в воде облачного сервиса или локальной платформы, которая устанавливается в инфраструктуре клиента.

Система двухфакторной аутентификации Protectimus интегрируется с MikroTik VPN по протоколу аутентификации RADIUS. Для этого вам необходимо установить локальный компонент Protectimus RADIUS Server и настроить MikroTik VPN для обращения к Protectimus RADIUS Server для аутентификации пользователей.

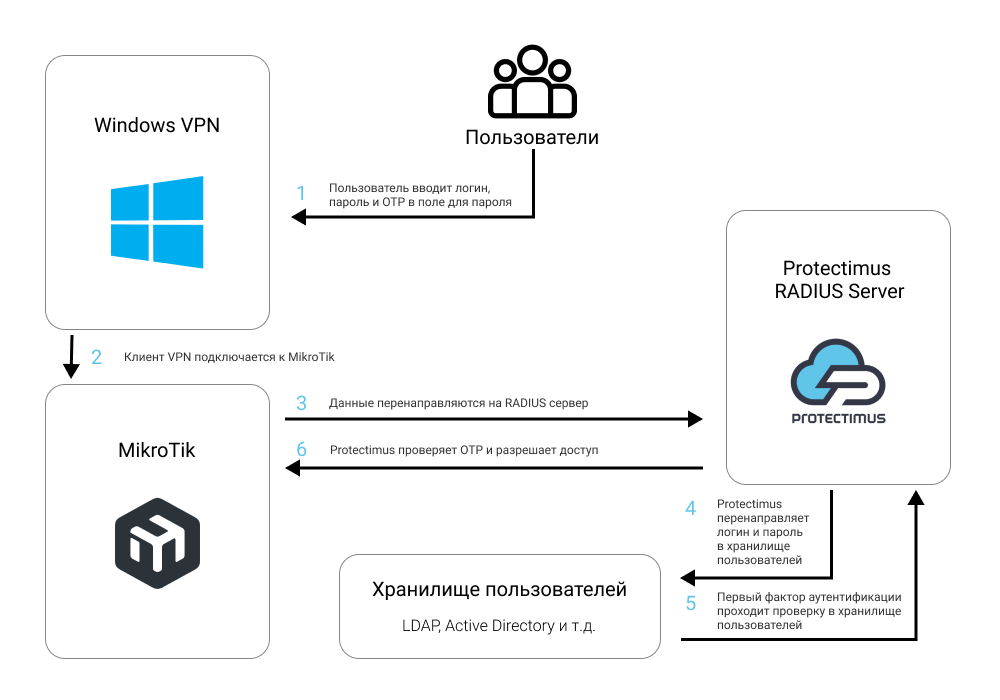

Ниже представлена схема работы решения двухфакторной аутентификации Protectimus для MikroTik VPN 2FA.

1. Как работает двухфакторная аутентификация для MikroTik VPN

Protectimus добавляет второй фактор аутентификации к логину пользователей в MikroTik VPN. Это значит, что после настройки двухфакторной аутентификации в MikroTik VPN ваши пользователи будут вводить два разных фактора аутентификации при входе в свои учетные записи:- Имя пользователя и пароль (то, что пользователь знает).

- Одноразовый пароль, сгенерированный с помощью токена двухфакторной аутентификации (то, что принадлежит пользователю).

Protectimus предлагает разные типы токенов двухфакторной аутентификации для MikroTik VPN:

- Классические и программируемые аппаратные OTP-токены в виде брелоков и пластиковых карт;

- Приложение для двухфакторной аутентификации Protectimus SMART OTP, доступное на iOS и Android;

- Любые другие приложения для двухфакторной аутентификации, включая Google Authenticator, кторые поддерживают стандарт аутентификации TOTP;

- Доставка одноразовых паролей с помощью чат-ботов в Telegram, Messenger и Viber;

- SMS аутентификация;

- Доставка одноразовых паролей по электронной почте.

Задача взломать два разных по своей природе фактора аутентификации (то, что пользователь знает и чем владеет) и использовать их одновременно в течение 30 секунд (время, когда одноразовый пароль остается активным) почти не выполнима для любого злоумышленника. Вот почему двухфакторная аутентификация по-прежнему остается одной из лучших мер безопасности для MikroTik VPN.

2. Как нстроить двухфакторную аутентификацию (2FA) для MikroTik VPN

Интеграция двухфакторной аутентификации Protectimus с MikroTik VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте клиент MikroTik VPN.

- Настройте Windows VPN.

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Настройте клиент MikroTik VPN

- Откройте Webfig.

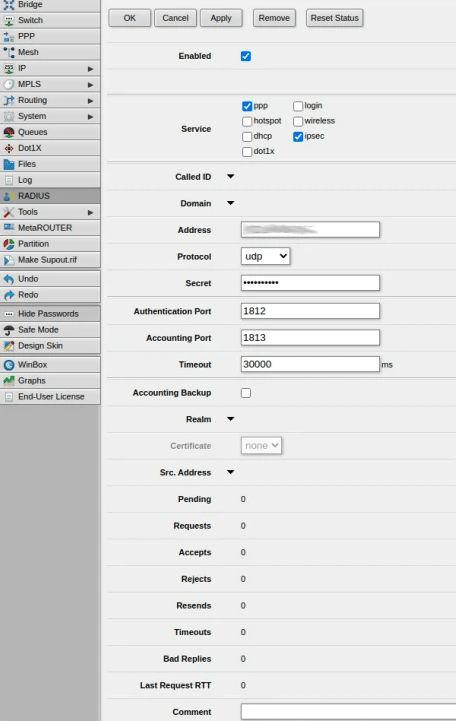

- Перейдите к меню слева и выберите вкладку RADIUS.

- Нажмите Add New чтобы добавить Protectimus RADIUS Server как RADIUS радиус.

- Выберите ppp и ipsec в разделе Service.

- Выберите login в разделе Service.

- Укажите IP сервера, на котором установлен компонент Protectimus RADIUS Server.

- Выберите udp в разделе Protocol.

- Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret).

- Измените Timeout по умолчанию на 30000 ms или выше.

- Нажмите OK чтобы сохранить настройки.

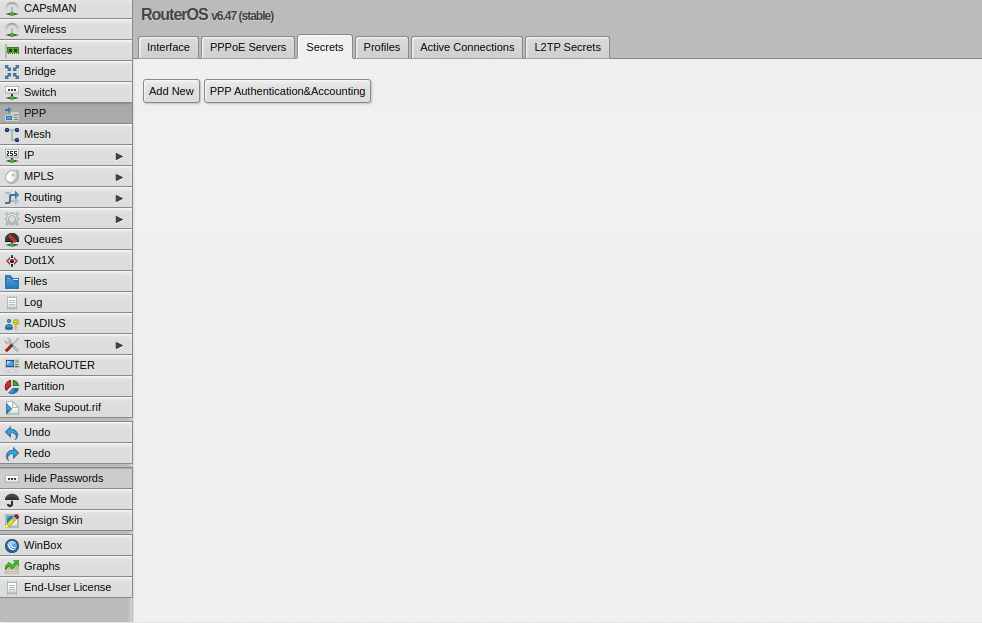

- Перейдите в меню слева и выберите вкладкуPPP.

- Выберите вкладку Interface и нажмите на PPTP Server, SSTP Server, L2TP Server, или OVPN Server в зависимости от того, какой вы используете.

- Выберите pap и снимите все остальные флажки в разделе Authentication. Нажмите OK.

- Выберите вкладку Secrets и нажмите кнопку PPP Authentication & Accounting.

- Отметьте Use Radius и нажмите OK чтобы завершить настройку и подключить двухфакторную аутентификацию Protectimus к MikroTik VPN.

2.4. Настройте Windows VPN

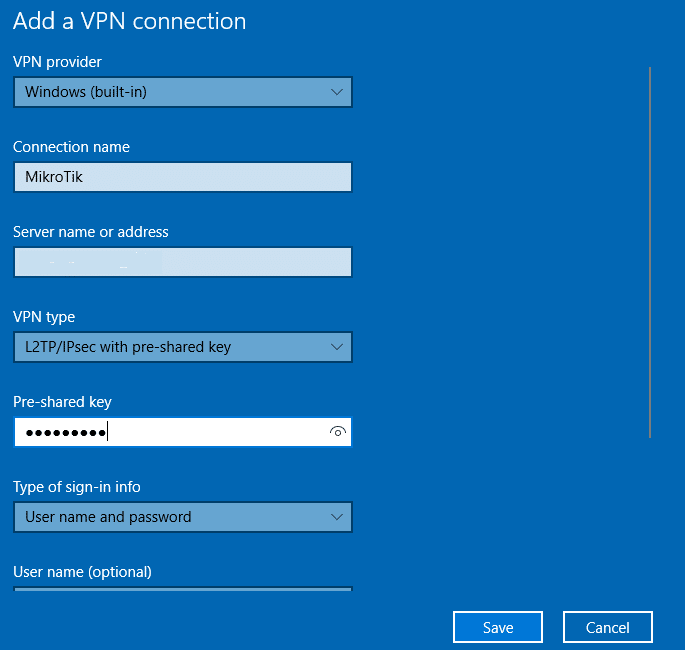

- В операционной системе Windows перейдите к Settings —> Network & Internet —> VPN и выберите Add a VPN connection.

- Заполните форму в соответствии с изображением и таблицей и нажмите Save.

| VPN Provider | Windows (in-built) |

| Connection name | MikroTik |

| Server name or address | Введите IP-адрес вашего сервера |

| VPN type | Выберите тип VPN. Мы выбрали 2TP/IPsec with pre-shared key, но вам нужно выбрать тот, который вы используете в MikroTik. |

| Pre-shared key | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Type of sign-in info | User name and password |

| User name (необязательно) | Ваше имя пользователя |

| Password (необязательно) | Ваш пароль |

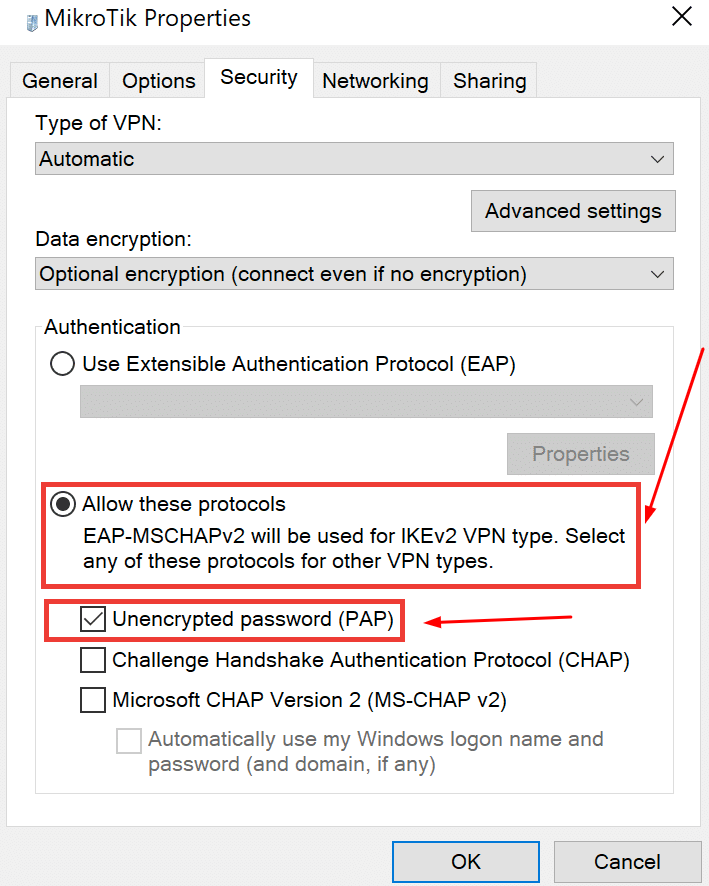

- Перейдите в Control Panel → Network and Sharing Center и выберите Change adapter.

- Щелкните правой кнопкой мыши только что созданное соединение MikroTik и выберите Properties.

- Выберите вкладку Security.

- Выберите Allow these protocols и потом Unencrypted password (PAP).

- Нажмите OK чтобы сохранить настройки.

Интеграция двухфакторной аутентификации для MikroTik VPN 2FA завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.