> Forcepoint VPN 2FA

Forcepoint VPN 2FA

Вы можете легко настроить двухфакторную аутентификацию (2FA) в Forcepoint VPN с помощью Protectimus. Это займет всего несколько минут. Многофакторная аутентификация (MFA) для Forcepoint VPN обеспечивает дополнительный уровень защиты от потенциальных киберугроз.

В настоящее время, когда удаленная работа становится все более распространенной, критически важно иметь безопасную систему удаленного доступа. Решение многофакторной аутентификации Protectimus для Forcepoint VPN обеспечивает защиту доступа, даже если учетные данные пользователя были скомпрометированы.

Двухфакторная аутентификация обеспечивает надежную защиту от потенциальных киберугроз, таких как атаки фишинга, брутфорса, социальной инженерии, атак типа MITM и додмены данных, что гарантирует безопасность данных и ресурсов вашей организации.

Ниже вы найдете подробную инструкцию по настройке двухфактоной аутентификации в Forcepoint VPN через RADIUS с помощью Облачного сервиса двухфакторной аутентификации Protectimus Cloud или Локальной платформы двухфакторной аутентификации Protectimus On-Premise.

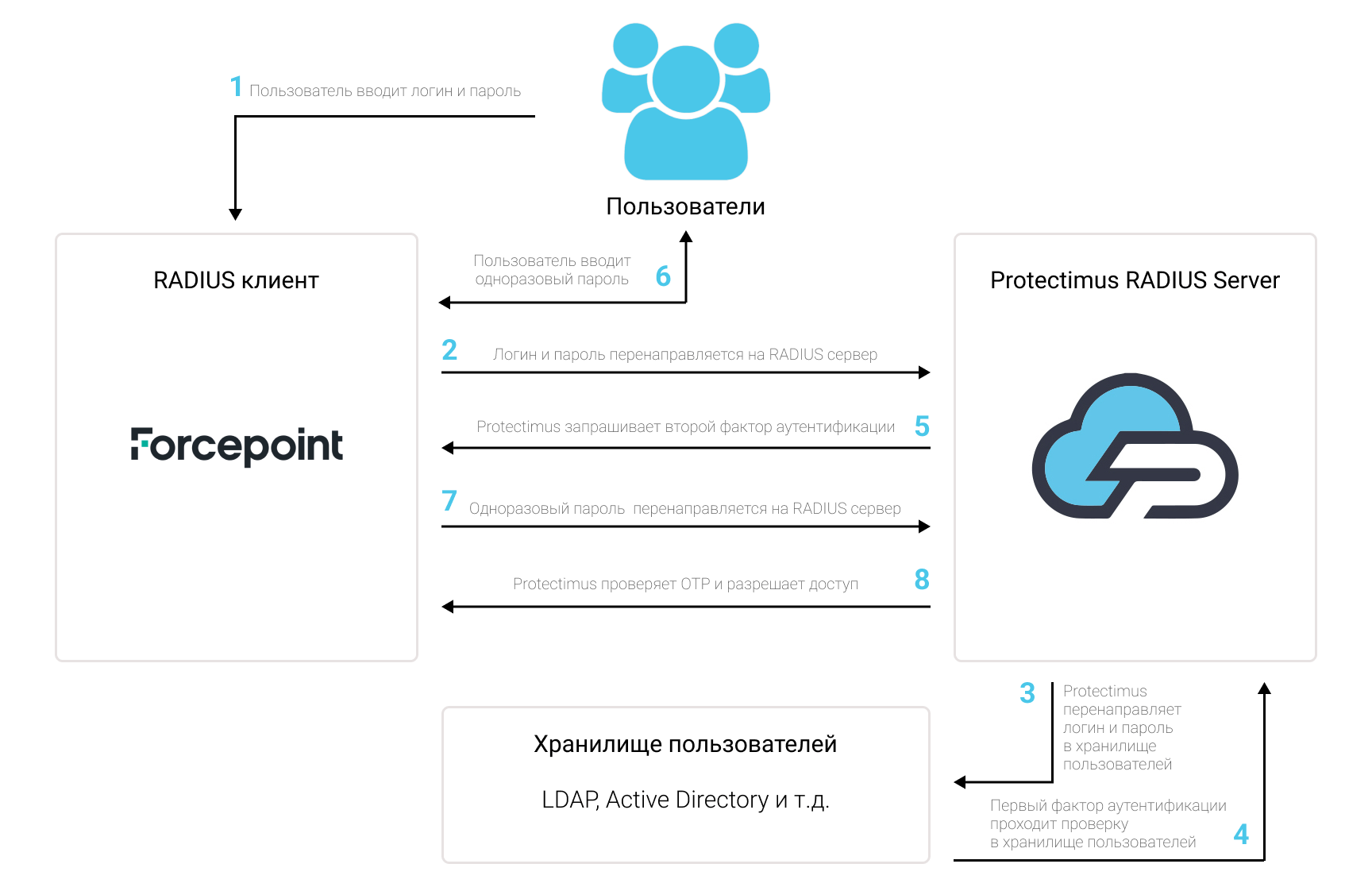

1. Как работает двухфакторная аутентификация для Forcepoint VPN

После настройки двухфакторной аутентификации в Forcepoint VPN, ваши конечные пользователи будут вводить два разных фактора аутентификации, чтобы получить доступ к своим учетным записям.- Первый фактор аутентификации — стандартный пароль и логин (то, что знает пользователь).

- Второй фактор аутентификации — это одноразовый код, сгенерированный с помощью OTP-токена или телефона (того, что есть у пользователя).

Чтобы взломать Forcepoint VPN, защищенный двухфакторной аутентификацией (2FA/MFA), хакеру необходимо получить стандартный пароль и одноразовый пароль одновременно. У него есть всего 30 секунд, чтобы перехватить одноразовый пароль. Это практически невозможно, что делает двухфакторную аутентификацию настолько эффективной против большинства хакерских атак.

2. Как настроить двухфакторную аутентификацию (2FA) в Forcepoint VPN

Интеграция двухфакторной аутентификации Protectimus с Fortinet FortiGate VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Добавьте Protectimus в качестве RADIUS сервера для Forcepoint VPN

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Добавьте Protectimus в качестве RADIUS сервера для Forcepoint VPN

- Перейдите к панели администратора сервера Forcepoint — Forcepoint Server Admin Dashboard.

- В меню Configuration выберите User Authentication.

- Щелкните правой кнопкой мыши на раздел Servers и выберите New —> RADIUS Authentication Server.

- Затем перейдите на вкладку General и настройте следующие параметры:

| Name | Придумайте имя для своего RADIUS-сервера, например, Protectimus RADIUS Server. |

| IP Address | IP сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Resolve | IP-адрес сервера будет автоматически определен из имени домена, введенного в поле Name. |

| Location | Если между сервером и другими компонентами SMC есть устройство NAT, в этом поле указывается местоположение сервера. |

| Contact Addresses | 1. Default — это настройка, которая используется автоматически, когда компонент из другого местоположения подключается к серверу. 2. Exceptions — это опция, которая позволяет открыть диалоговое окно Exceptions, где можно настроить исключения для определенных случаев. |

| Port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

| Shared Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Number of Retries | Этот параметр определяет, сколько попыток будут предприняты брандмауэром для соединения с сервером аутентификации RADIUS в случае неудачного соединения. |

| Timeout | Этот параметр указывает время (в секундах), в течение которого брандмауэры будут ожидать ответа от сервера аутентификации RADIUS. Установите на 60 секунд. |

| Tools Profile | Вы можете добавить пользовательские команды в контекстное меню сервера. Нажмите Select и выберите элемент Tools Profile. |

- Чтобы настроить методы аутентификации, перейдите на вкладку Authentication Methods и настройте следующие параметры:

| Name | В этом поле отображается название метода аутентификации. |

| Type | В этом поле отображается тип аутентификации. В этом случае: RADIUS — используется протокол RADIUS. |

| Comment | Чтобы ввести комментарий, дважды щелкните на ячейку. |

| Add | При выборе этого параметра открывается диалоговое окно Select Element, в котором можно добавить выбранный метод аутентификации в список Authentication Methods. |

| Edit | При выборе этого параметра открывается диалоговое окно Свойства (Properties) для выбранного метода аутентификации. |

| Remove | При выборе этого параметра выбранный метод аутентификации удаляется. |

- Нажмите OK.

- После нажатия кнопки OK, вы можете приступить к настройке сервера аутентификации RADIUS, чтобы он принимал подключения от ваших брандмауэров.

- Убедитесь, что общий секрет идентичен как на Клиенте управления (Management Client), так и на Сервере аутентификации RADIUS (RADIUS authentication server).

- Идентификатором брандмауэра, представленным на сервере, является IP-адрес интерфейса, выбранного в качестве значения для IPv4 Identity for Authentication Requests, IPv6 Identity for Authentication Requests или IPv6 Identity for Authentication Requests в настройках интерфейса брандмауэра.

Обратите внимание! IP-адрес, используемый в качестве идентификатора, является только именем, а интерфейс и IP-адрес, используемые для соединений, связанных с аутентификацией, выбираются на основе информации о маршрутизации брандмауэра, как и в любом другом соединении.

Интеграция двухфакторной аутентификации в Forcepoint VPN завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.