> Cisco AnyConnect 2FA

Cisco AnyConnect 2FA

В этом руководстве по настройке Cisco AnyConnect 2FA показано, как организовать двухфакторную аутентификацию в Cisco AnyConnect с помощью системы мультифакторной аутентификации Protectimus.

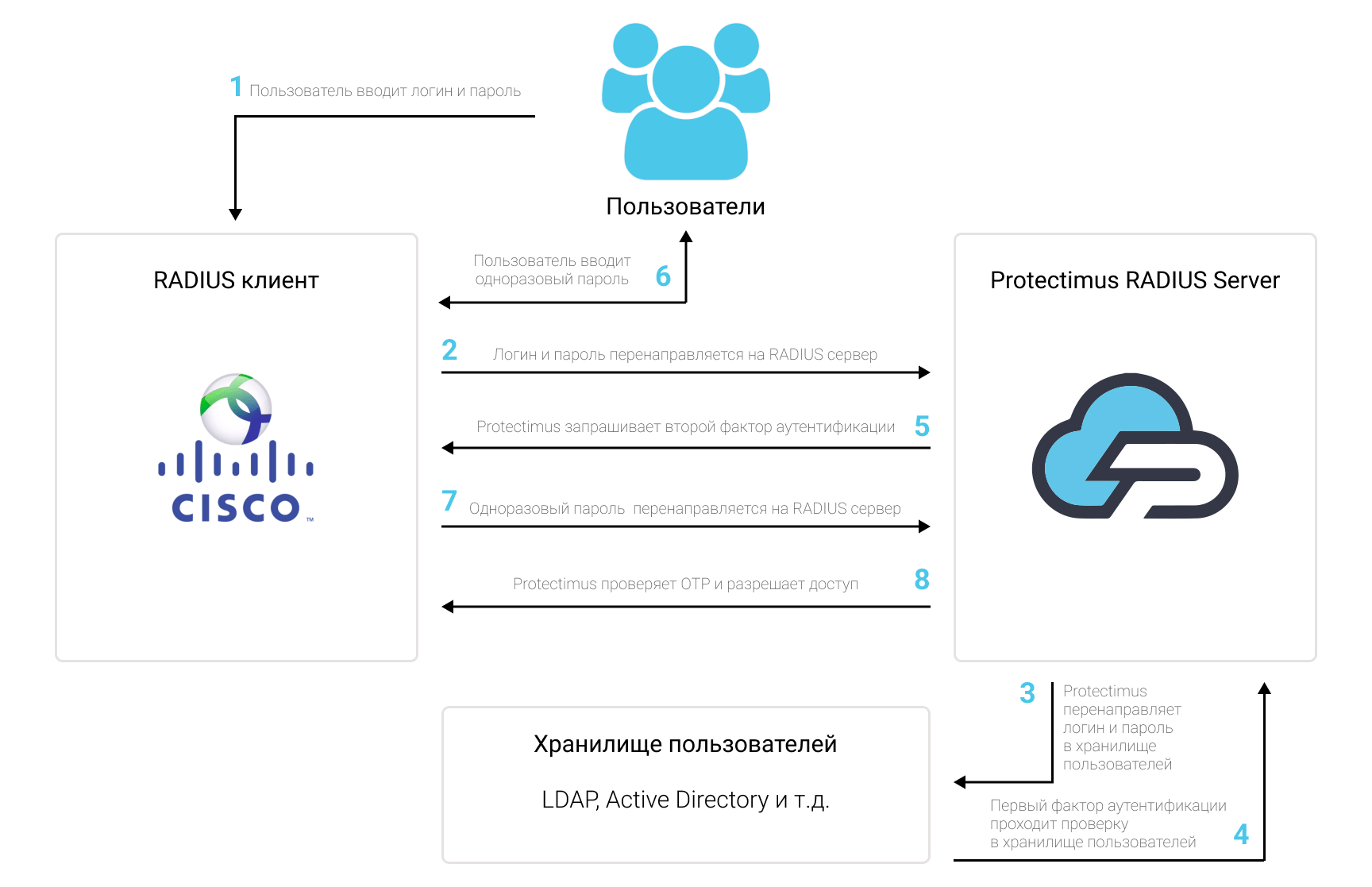

Интеграция Cisco AnyConnect с системой двухфакторной аутентификации Protectimus возможна по протоколу RADIUS.

Настройка политик аутентификации в Cisco AnyConnect позволит отправлять запрос на аутентификацию по протоколу RADIUS, который будет принят и обработан компонентом Protectimus RADIUS Server. В свою очередь, Protectimus RADIUS Server, приняв запрос, обратится к серверу двухфакторной аутентификации Protectimus для проверки одноразового пароля от пользователя и возвратит ответ Cisco AnyConnect, опять же используя протокол RADIUS.

Ознакомьтесь со схемой настройки Cisco AnyConnect 2FA. В ней показано как работает двухфакторная аутентификация для Cisco AnyConnect при интеграции с Protectimus через RADIUS.

Для настройки двухфакторной аутентификации (2FA) для Cisco AnyConnect:

- Установите и настройте Protectimus RADIUS Server.

- Зарегистрируйтесь в Облачном 2FA сервисе или установите Локальную 2FA платформу Protectimus и задайте базовые настройки.

- Настройте политики аутентификации Cisco AnyConnect .

1. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus.

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

3. Настройте политики аутентификации Cisco AnyConnect

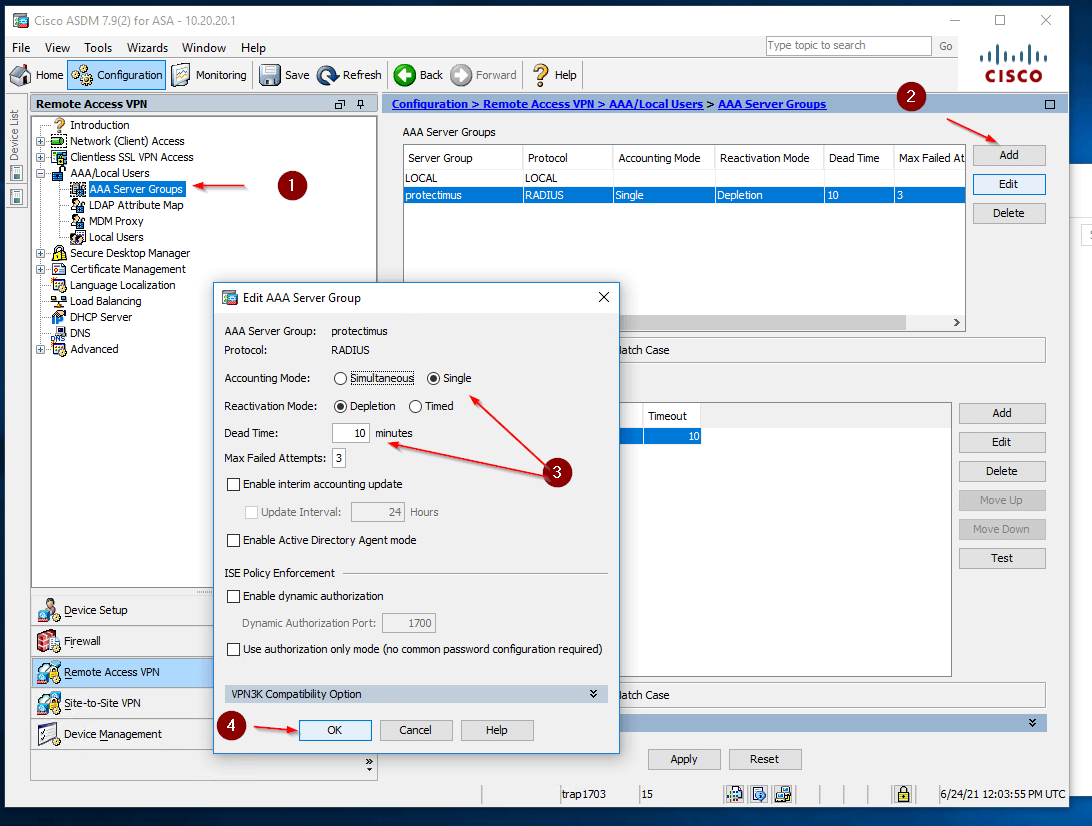

1. Добавьте RADIUS сервер в конфигурацию Cisco ASA:

- Подключитесь к Cisco ASA с помощью Cisco ASDM

- Откройте конфигурацию Configuration —> Remote Access VPN —> AAA/Local Users —> AAA Server Groups

- Нажмите AAA Server Groups —> Add (1, 2)

- Задайте имя сервера и параметры как указано на рисунке ниже (3)

- Нажмите OK (4)

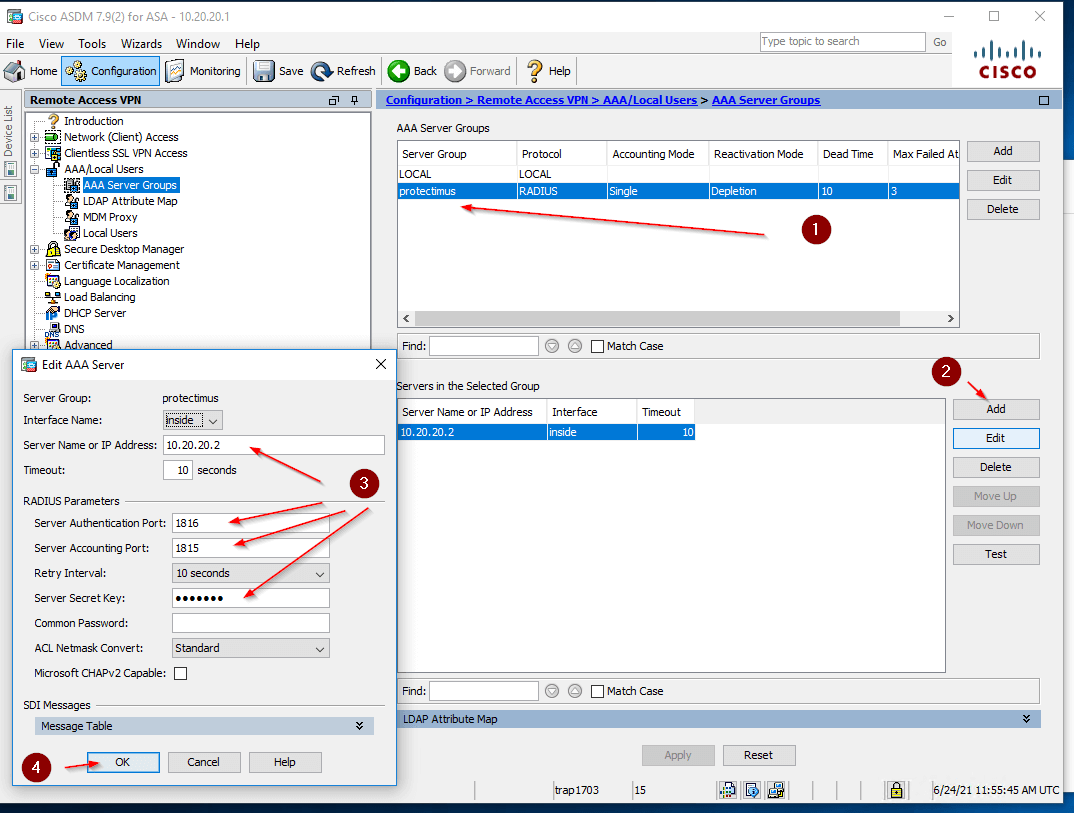

2. Добавьте RADIUS сервер в группу серверов:

- Выберите группу серверов RADIUS Server Group, которую вы только что создали (1)

- Нажмите Add (2)

- Задайте параметры своего RADIUS сервера (3)

- Нажмите OK (4)

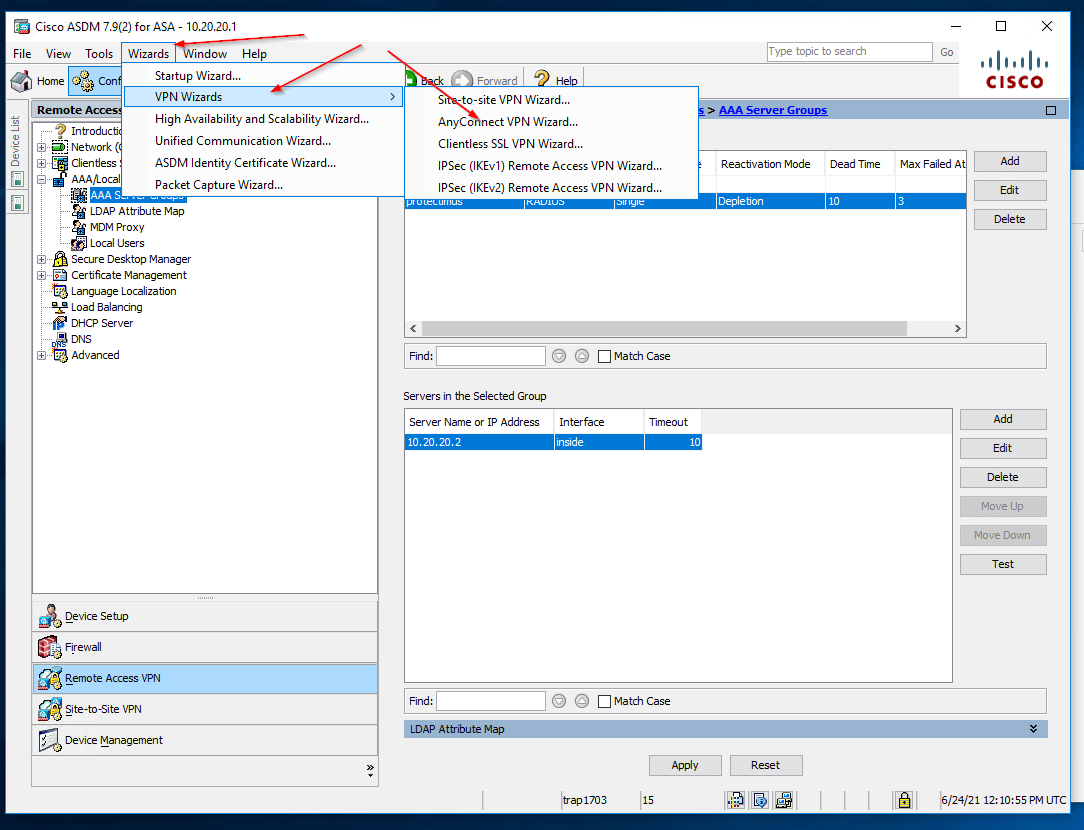

3. Создайте AnyConnect VPN соединение:

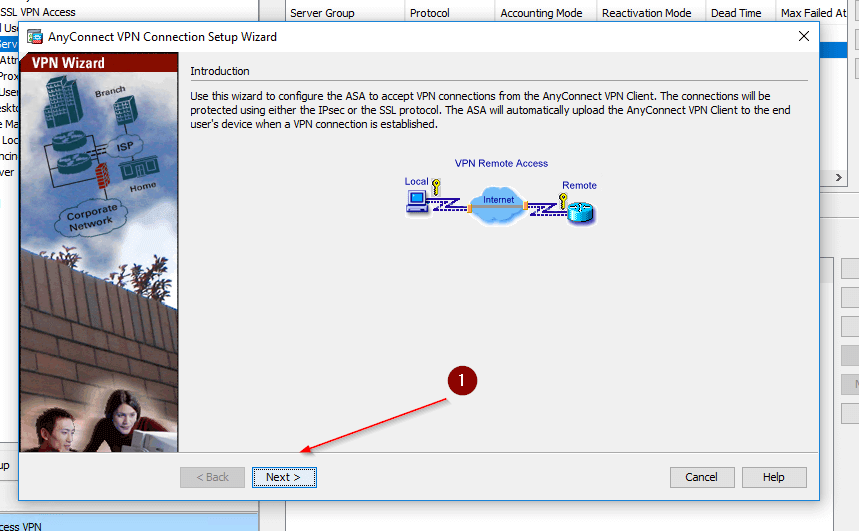

- Откройте AnyConnect VPN Wizard. Нажмите Wizards —> VPN Wizards —> AnyConnect VPN Wizard как показано на рисунке ниже.

- После этого нажмите Next как показано на рисунке ниже.

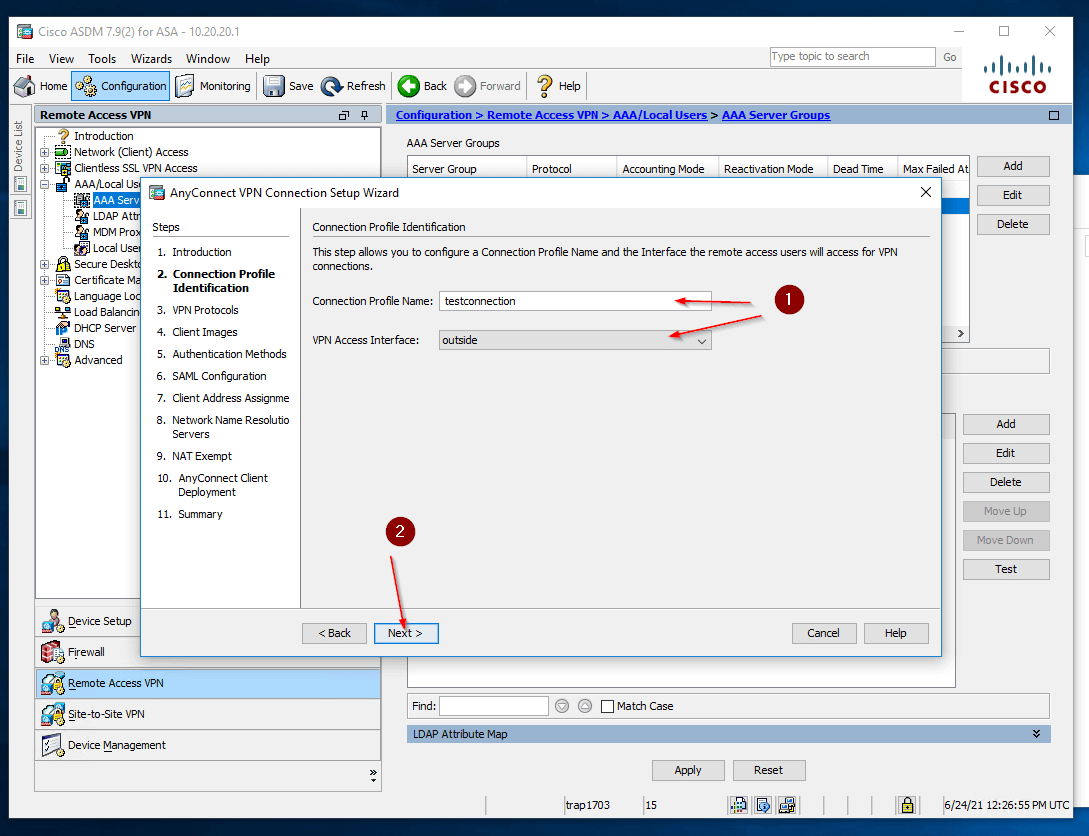

- Укажите имя соединения и интерфейса: Connection Profile Name и VPN Access Interface (1). Затем нажмите Next (2).

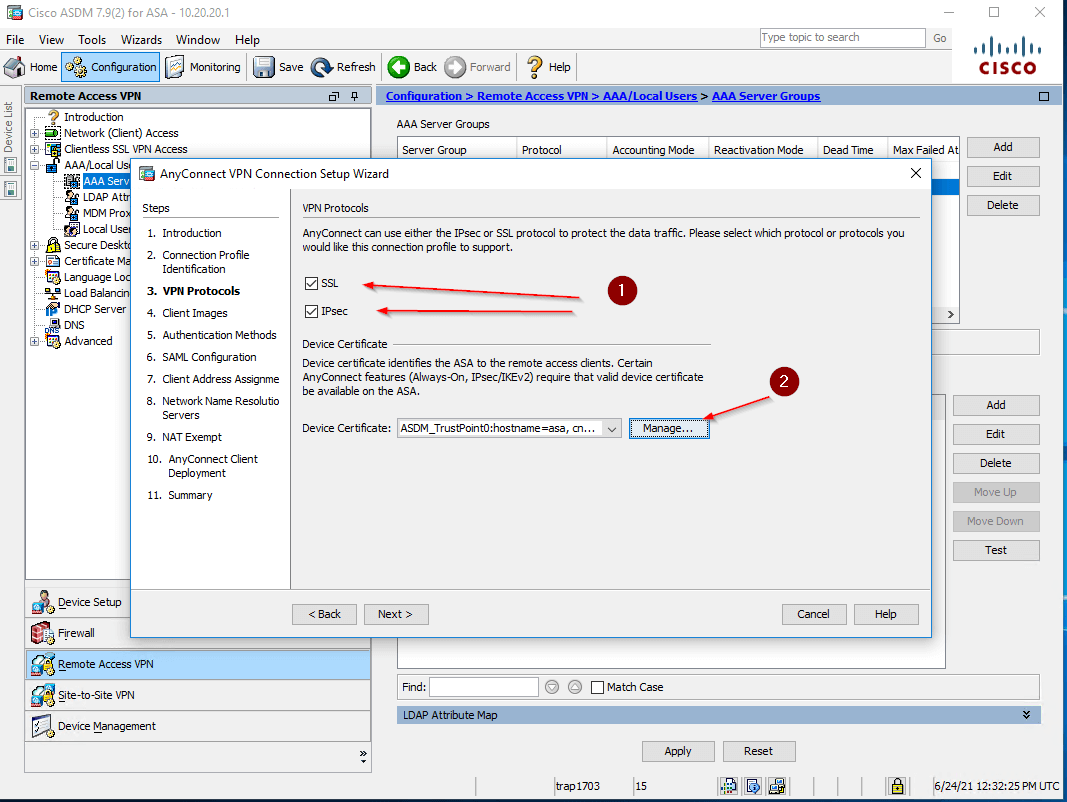

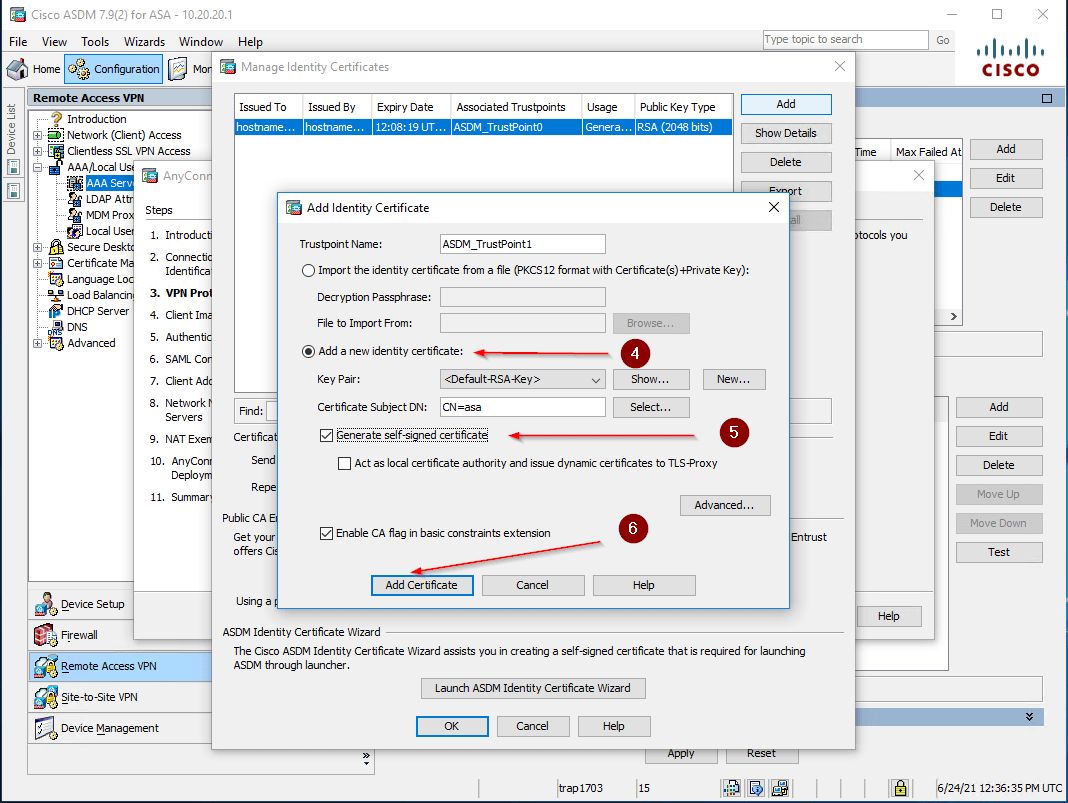

- Настройте VPN протоколы и добавьте сертификат как показано на рисунке ниже.

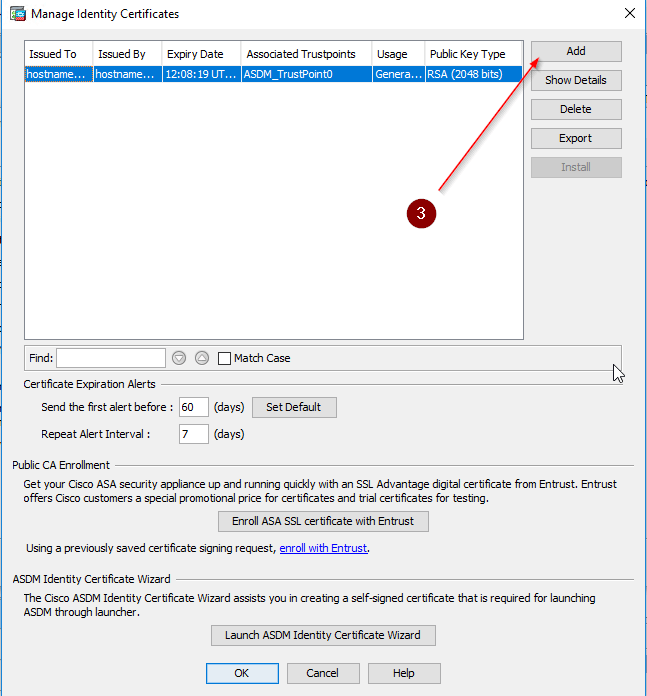

- При необходимости вы можете сгенерировать и добавить самоподписанный сертификат, как показано на рисунке ниже. После этого нажмите OK —> OK —> Next.

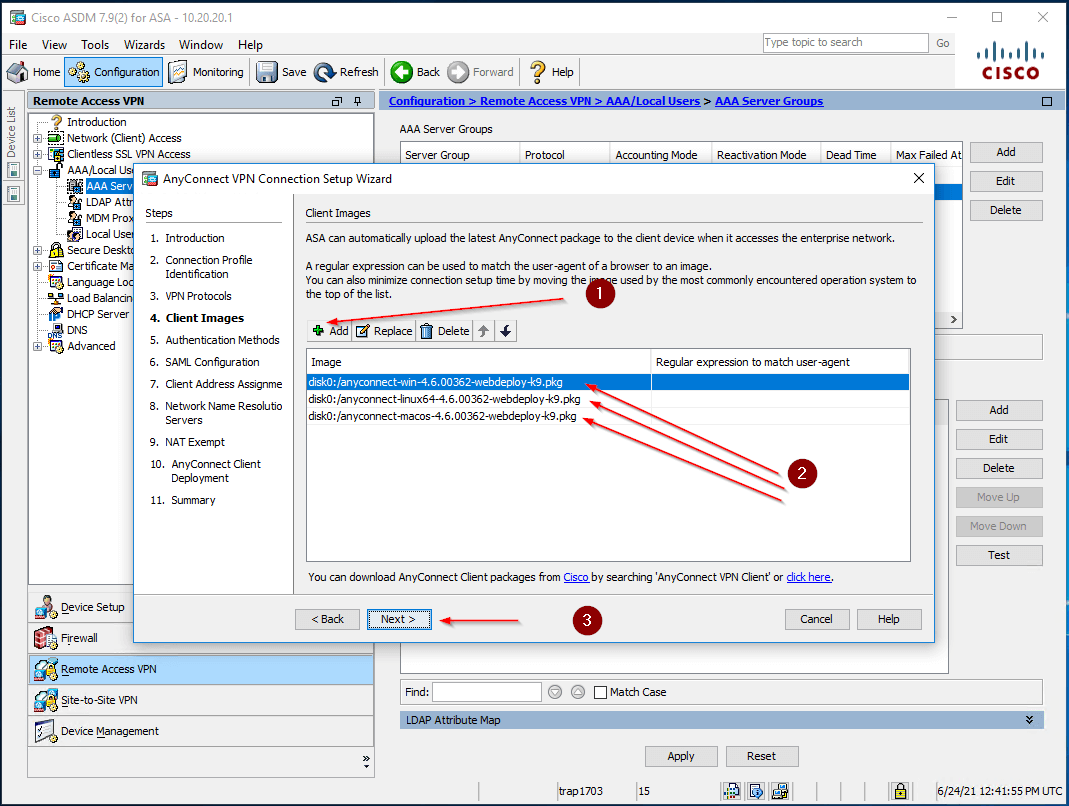

- Добавьте образ VPN клиента (файлы *.pkg).

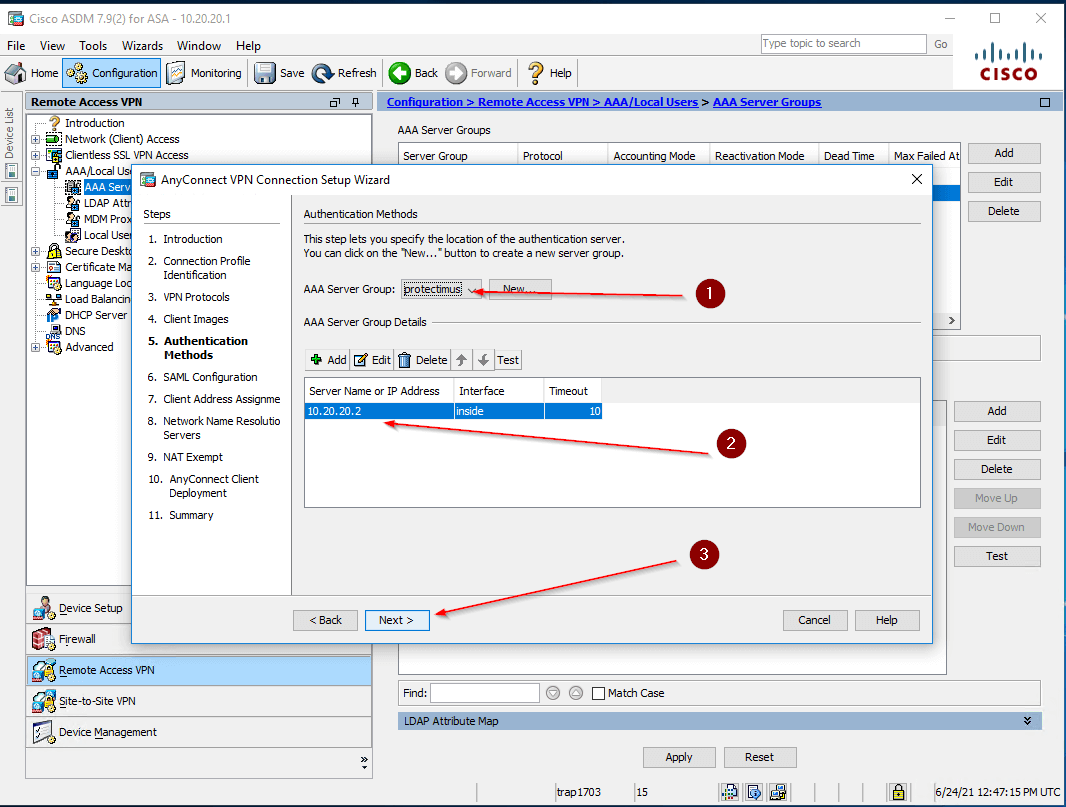

- Настройке методы аутентификации:

- В поле AAA Server Group выберите группу серверов RADIUS, которую вы создали вначале (1)

- При необходимости внесите изменения в имя или IP адрес сервера (2)

- Нажмите Next (3)

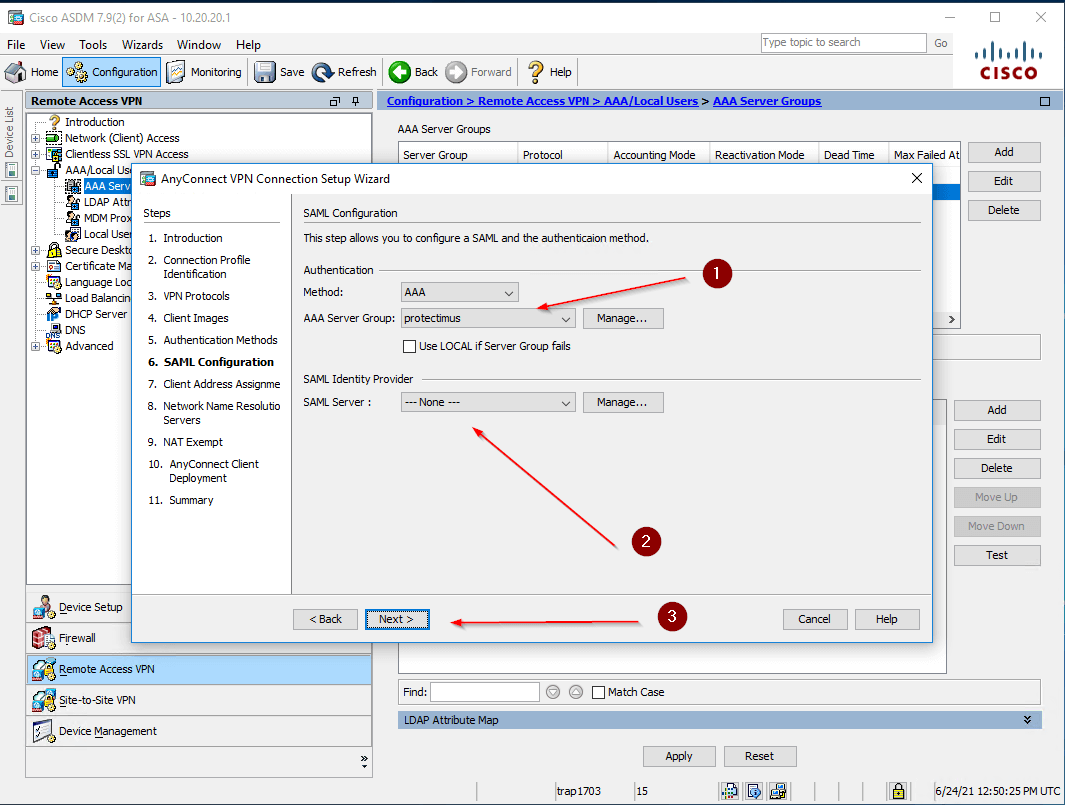

- Конфигурация SAML:

- В поле AAA Server Group выберите группу серверов RADIUS, которую вы создали вначале (1)

- В поле SAML Server оставьте значение “None” (2)

- Нажмите Next (3)

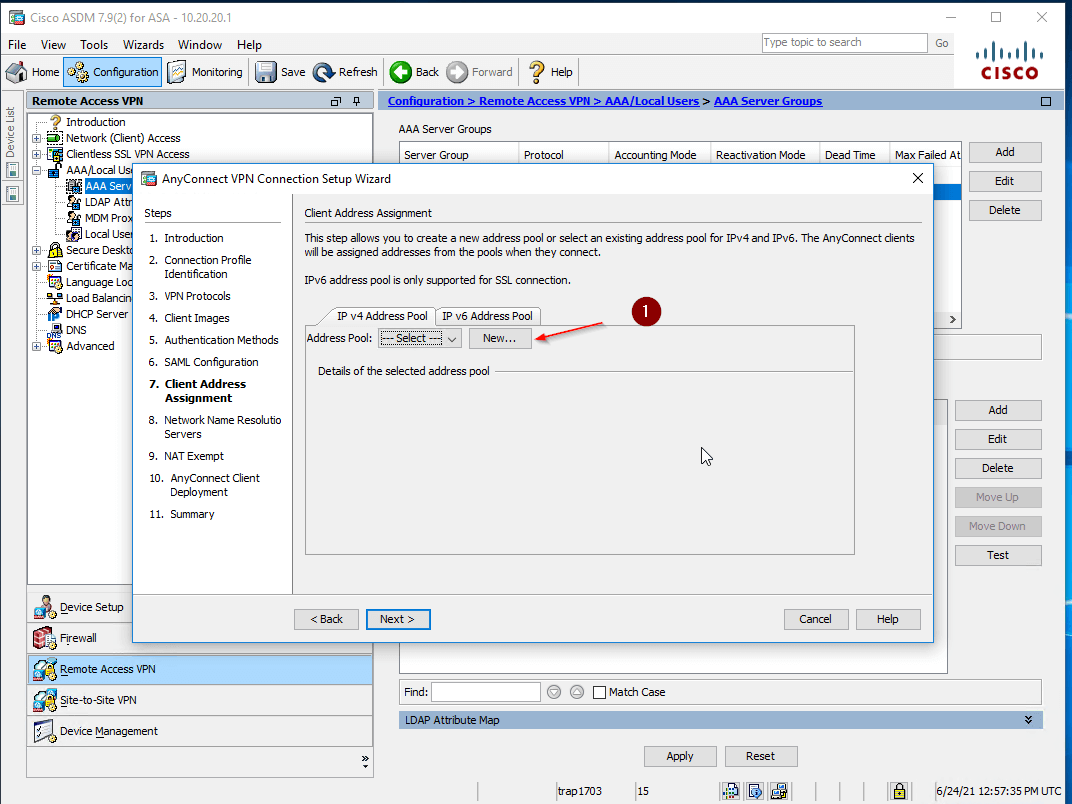

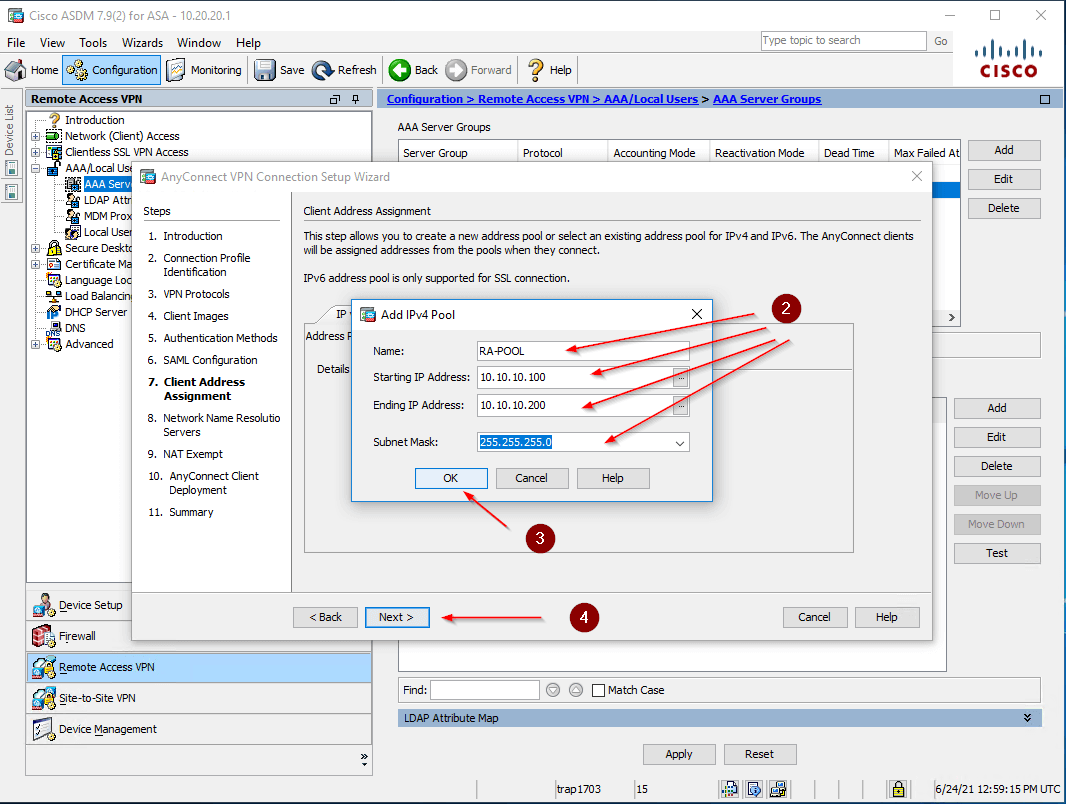

- Настройте пул IP адресов, которые будут выдаваться клиентам:

- Выберите создать новый — New (1)

- Укажите параметры IP пула: название (Name), начальный IP адрес (Starting IP Address), конечный IP адрес (Ending IP Address), и маску (Subnet Mask) (2, 3)

- После этого нажмите Next (4)

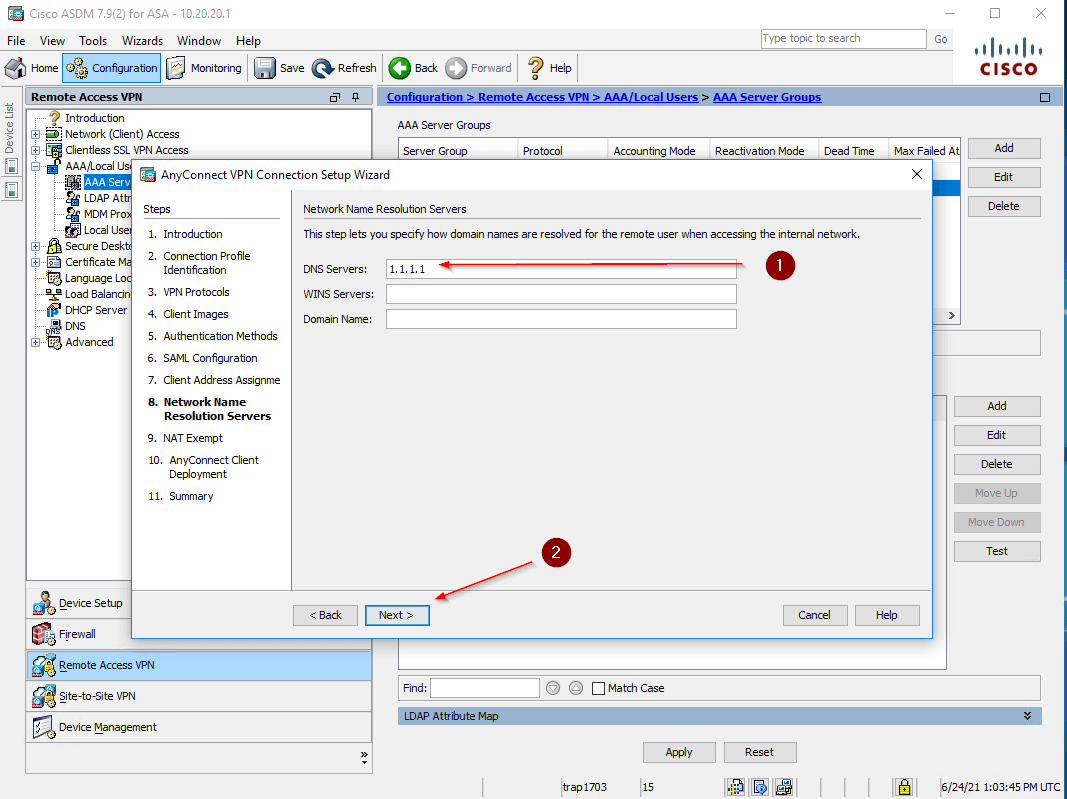

- Укажите DNS сервер.

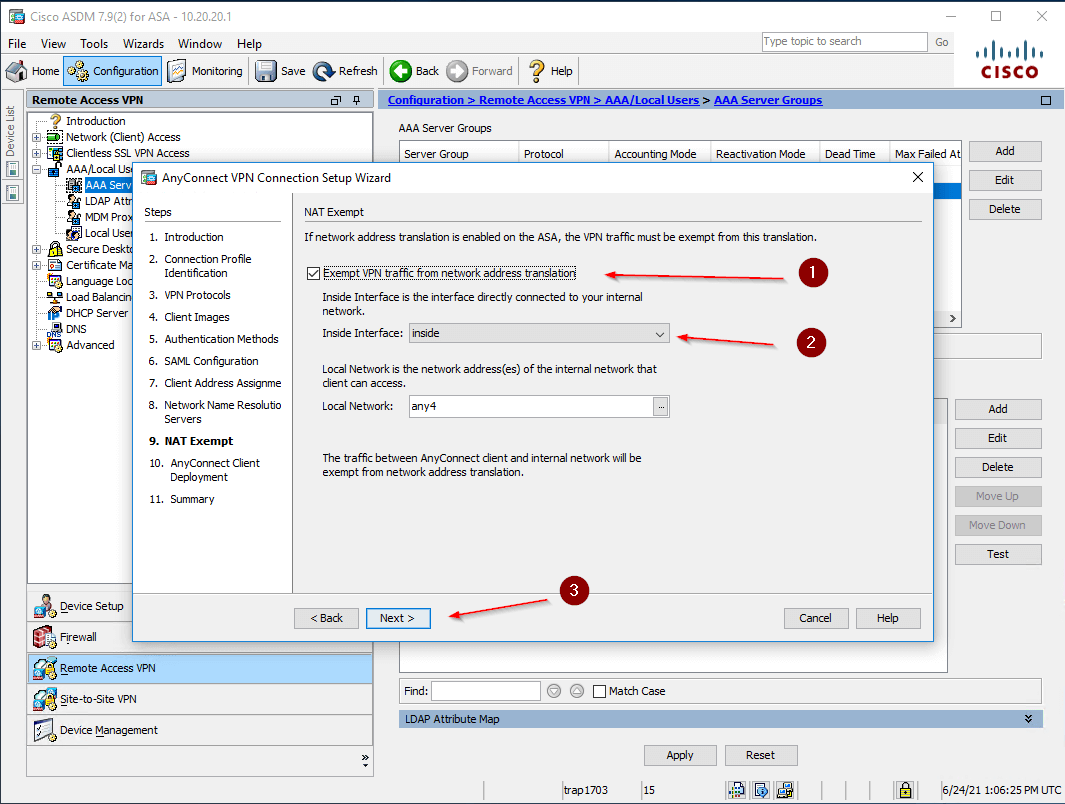

- Настройте исключения из NAT:

- Отметьте галочкой Exempt VPN traffic from network address translation (1)

- Настройте исключения для Inside Interface (2)

- После этого нажмите Next (3)

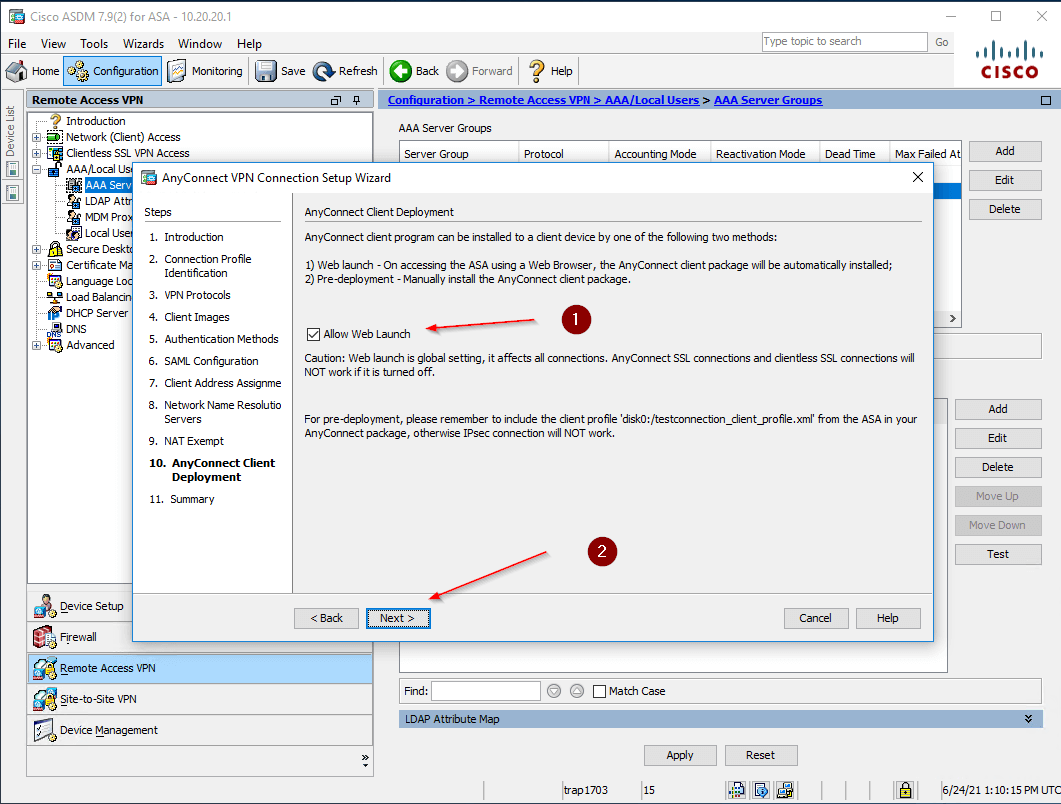

- Разрешите подключение по https, для этого отметьте галочкой Allow Web Launch (1). Затем нажмите Next.

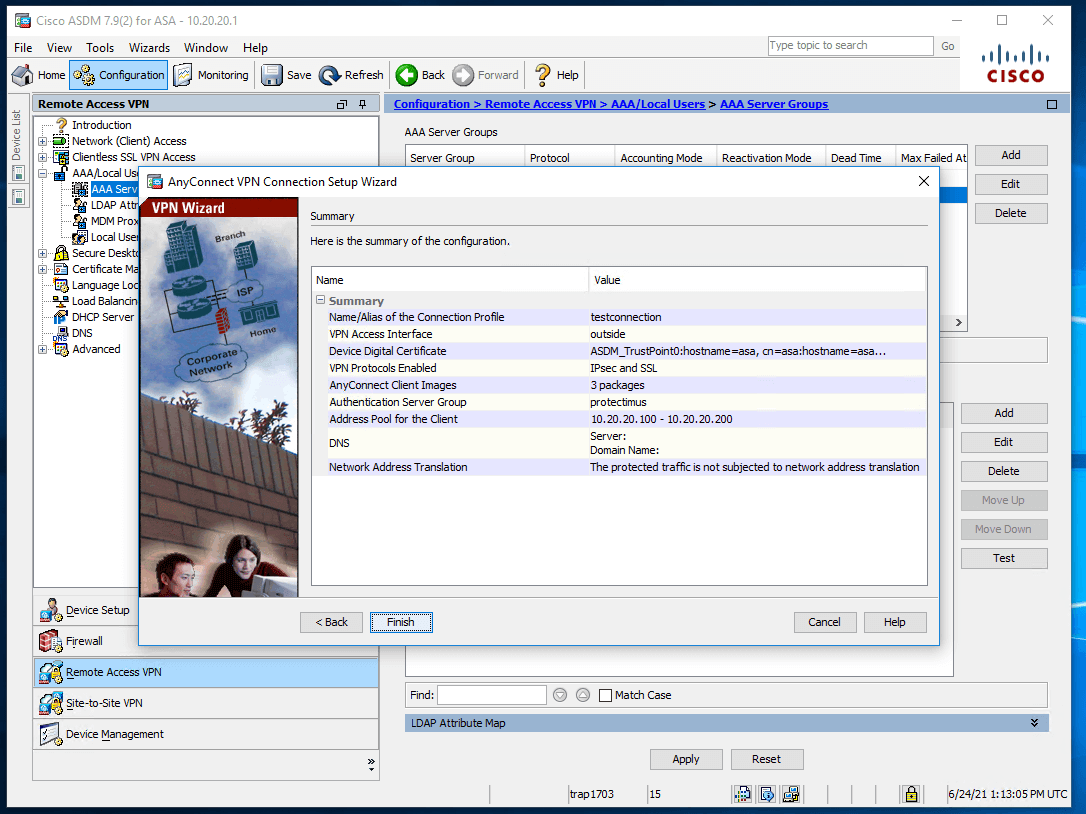

- Проверьте заданные настройки и нажмите Finish.

Интеграция двухфакторной аутентификации в Cisco AnyConnect завершена. Если у вас есть вопросы по настройке Cisco AnyConnect 2FA, свяжитесь со службой поддержки Protectimus.